Откат до контрольной точки

Возврат состояния с помощью контрольной точки позволяет восстановить настройки системы, которые были на момент последней стабильной конфигурации компьютера. Запустить данную процедуру можно через панель управления в разделе «Восстановление». Если ОС не включается, то с помощью F8 и раздела «Устранение неполадок компьютера» откройте дополнительные параметры и выберите отмеченный пункт:

![]()

Вам останется только выбрать контрольную точку по дате и времени, а затем дождаться окончания процедуры. Компьютер будет перезагружен автоматически.

Если ничего не помогло, следует выполнить возврат в исходное состояние. Можно как удалить все файлы, так и сохранить личные данные на жестком диске. В остальном процедура схожа с полной переустановкой. Запустить процесс можно через Windows, среду восстановления или с загрузочного диска.

Для чего нужны публичные и приватные ключи

Биткоин и все монеты, возникшие позже него, основываются на парах криптографических ключей:

- Публичные – общеизвестные.

- Приватный – скрытые. Они тщательно оберегаются, ведь если приватным ключом завладеет злоумышленник, то для него не составит труда украсть средства владельца кошелька.

Визуально ключи выглядят как последовательность букв и цифр, это результат конвертации в WIF-формат. В оригинале же это просто очень большие числа.

Приватные ключи формируются криптокошельком, и с его же помощью хранятся. Они необходимы для шифрования данных и аутентификации пользователя, а также для генерации другого ключа – публичного. Упрощенная «версия» публичного ключа – адрес, на который пересылаются транзакции в криптовалютной сети.

Приватный ключ, во-первых, дает пользователю доступ к его средствам, а во-вторых, подписывает отправляемые им транзакции. Несмотря на то, что транзакции в блокчейне видны всем, приватный ключ никто не видит, он лишь служит подтверждением того, что отправитель имеет право на совершение такого действия.

Например, так выглядят приватные (нижняя часть картинки) и публичные ключи или адреса криптовалюты Биткоин (верхняя часть) в различных форматах:

![]()

К сведению. В Bitcoin кошельках используются адреса, которые начинается на 1 или 3. Приватные ключи у Биткоина обычно начинаются «L» или «K» (формат WIF) и имеют длину 52 символа.

SAN

Storage area network, она же сеть хранения данных, является технологией организации системы хранения данных с использованием выделенной сети, позволяя таким образом подключать диски к серверам с использованием специализированного оборудования. Так решается вопрос с утилизацией дискового пространства серверами, а также устраняются точки отказа, неизбежно присутствующие в системах хранения данных на основе DAS. Сеть хранения данных чаще всего использует технологию Fibre Channel, однако явной привязки к технологии передачи данных — нет. Накопители используются в блочном режиме, для общения с накопителями используются протоколы SCSI и NVMe, инкапсулируемые в кадры FC, либо в стандартные пакеты TCP, например в случае использования SAN на основе iSCSI.

![]()

Давайте разберем более детально устройство SAN, для этого логически разделим ее на две важных части, сервера с HBA и дисковые полки, как оконечные устройства, а также коммутаторы (в больших системах — маршрутизаторы) и кабели, как средства построения сети. HBA — специализированный контроллер, размещаемый в сервере, подключаемом к SAN. Через этот контроллер сервер будет «видеть» диски, размещаемые в дисковых полках. Сервера и дисковые полки не обязательно должны размещаться рядом, хотя для достижения высокой производительности и малых задержек это рекомендуется. Сервера и полки подключаются к коммутатору, который организует общую среду передачи данных. Коммутаторы могут также соединяться с собой с помощью межкоммутаторных соединений, совокупность всех коммутаторов и их соединений называется фабрикой. Есть разные варианты реализации фабрики, я не буду тут останавливаться подробно. Для отказоустойчивости рекомендуется подключать минимум две фабрики к каждому HBA в сервере (иногда ставят несколько HBA) и к каждой дисковой полке, чтобы коммутаторы не стали точкой отказа SAN.

Недостатками такой системы являются большая стоимость и сложность, поскольку для обеспечения отказоустойчивости требуется обеспечить несколько путей доступа (multipath) серверов к дисковым полкам, а значит, как минимум, задублировать фабрики. Также в силу физических ограничений (скорость света в общем и емкость передачи данных в информационной матрице коммутаторов в частности) хоть и существует возможность неограниченного подключения устройств между собой, на практике чаще всего есть ограничения по числу соединений (в том числе и между коммутаторами), числу дисковых полок и тому подобное.

Сид фраза (seed фраза)

В случае потери доступа к криптовалютному кошельку, его можно восстановить при помощи seed-фразы из 12 (24) несвязанных слов. Эта фраза выглядит примерно так:

![]()

Предложение не имеет никакого смысла, его необходимо просто где-то записать или запомнить. Тогда, что бы ни случилось с кошельком, всегда будет возможность восстановить доступ к своим средствам.

Пользоваться таким преимуществом могут клиенты иерархических детерминированных кошельков – почти все современные бумажники работают с такой технологией. Сид-фраза генерируется одновременно с созданием кошелька, именно тогда же ее нужно где-то записать или сохранить.

План номер 9

Очевидно, что UNIX уже не исправить, ее убивает собственная архитектура. Поэтому исследователи из Bell Labs решили начать с нуля и разработали новую, никак не связанную и несовместимую с UNIX, ОС с эксцентричным именем Plan 9.

Главная идея Plan 9 заключалась в том, чтобы довести концепцию «все есть файл» до логического триумфа и построить из синтетических файлов всю ОС (а если говорить конкретнее – представить все ресурсы операционной системы файлами). Причем сделать это так, чтобы к файлам имели доступ не только локальные приложения и пользователи, но и любой удаленный клиент. В результате появился файловый протокол 9P, посредством которого происходит доступ к любым файлам (как к локальным, так и к удаленным), файловые серверы, экспортирующие некие ресурсы ОС или конкретные приложения в виде файлов, и пространство имен, призванное объединить все доступные файлы в единое дерево, к которому приложение или пользователь могут обращаться для поиска файлов и работы с ними.

В отличие от UNIX, которая четко разделяет «обычные» файлы и файлы-устройства, Plan 9 вообще лишена этих понятий. Все без исключения файлы, независимо от того, хранятся ли они на диске или были созданы каким-то файловым сервером, подчиняются единым правилам и могут быть доступны другим машинам в сети. А если копнуть еще глубже, то выясняется, что здесь нет даже «обычных» файлов, хранящихся на диске, ведь они тоже экспортируются файловыми серверами, реализующими драйвер файловой системы.

3. Использование внутреннего хранилища

Каждое приложение Android имеет свой собственный внутренний каталог хранения, взаимодействующий с ним, в котором приложение может хранить текстовые и двоичные файлы. Файлы внутри этого каталога недоступны для пользователя или других приложений, установленных на устройстве пользователя. Они также автоматически удаляются, когда пользователь удаляет приложение.

Прежде чем вы сможете использовать внутренний каталог хранилища, вы должны определить его местоположение. Для этого вы можете вызвать метод , который доступен как для активити, так и для служб.

Чтобы получить ссылку на файл внутри каталога, вы можете передать имя файла вместе с указанным вами расположением. Например, вот как вы получите ссылку на файл alice.csv:

С этого момента вы можете использовать свои знания о классах и методах I/O (ввода/вывода) Java для чтения или записи в файл. В следующем фрагменте кода показано, как использовать объект и метод для записи в файл:

Функции

Программы Inferno можно переносить на широкий спектр оборудования, сетей и сред

Он определяет виртуальную машину , известную как Dis , которая может быть реализована на любой реальной машине, предоставляет Limbo , типобезопасный язык, который компилируется в переносимый байт-код, и, что более важно, он включает виртуальную операционную систему, которая предоставляет то же самое. интерфейсы независимо от того, работает ли Inferno изначально на оборудовании или как пользовательская программа поверх другой операционной системы.. Протокол связи называется Стикс применяется равномерно доступа локальных и удаленных ресурсов, которые используют программы путем вызова стандартных файловых операций, открытие, чтение, запись и близко

Начиная с четвертого издания Inferno, Styx идентичен более новой версии Plan 9 своего фирменного протокола 9P , 9P2000

Протокол связи называется Стикс применяется равномерно доступа локальных и удаленных ресурсов, которые используют программы путем вызова стандартных файловых операций, открытие, чтение, запись и близко. Начиная с четвертого издания Inferno, Styx идентичен более новой версии Plan 9 своего фирменного протокола 9P , 9P2000 .

Большинство команд Inferno очень похожи на одноименные команды Unix .

Что делать, если синий экран возникает в процессе загрузки системы

После этого у вас как правило два варианта:

- Запустить восстановление системы и откатиться к точке восстановления (если таковые имеются);

- Сделать сброс Windows 10 к исходному состоянию. Об этом подробнее читайте в .

Также, стоит сказать, что после нескольких аварийных перезагрузок система может предложить вам запустить восстановление при загрузке. Вы можете выбрать Восстановление

и затем в разделеДополнительно выбратьВосстановление системы. В ряде случаев это помогает вернуть Windows в работоспособное состояние и вам не понадобится создавать вышеупомянутую загрузочную флешку. Кстати, после восстановления системы данным способом не забудьте проверить компьютер на вирусы.

Синий экран в Windows 10

Здравствуйте, друзья! Спустя некоторое время после установки Windows 10 на свой компьютер, неожиданно стал появляться синий экран с уведомлением о необходимости перезагрузки системы, после чего, происходила перезагрузка, что очень раздражало, мягко говоря. Конечно, я начал искать в интернете ответ – как избавиться от появления этого, ставшего уже ненавистным, экрана. Причём, со временем, синий экран стал появляться всё чаще и, порой, в самый неподходящий момент. Советов нашёл немало и многие из них испробовал, но результат оставался тем же. В сегодняшней заметке хочу поделиться с вами, как мне удалось решить эту проблему.

Популярные на сегодня варианты хранения

Для этого разработано много утилит, самая распространенная среди которых – WinRAR

Эта программа создает архивы для долговременного хранения данных. Плюс к тому содержит функцию для сжатия файловой структуры. С ней просто систематизировать файлы. Такую подготовку проводят независимо оттого, на каком устройстве хранятся данные. Если даже подразумевается хранение информации на удаленном сервере, то закачать один архив намного проще чем «заливать» десятки мелких или один внушительного объема файл.

После архивации данных нужно подготовить устройство для хранения информации, на котором будут размещены данные архива. .

В первую очередь жесткий диск нужно форматировать и дефрагментировать

Форматирование делает то же самое, только с винчестером. При форматировании будет предложено несколько вариантов – как структурировать файлы. NTFS или FAT32. Предпочтительнее выбираем второй (если на винте нет файлов автозагрузки или ОС).

Дефрагментация в физическом смысле переносит заполненные ячейки памяти в начало диска, оставив тем самым место для разгона винта при считывании информации в будущем.

Флеш-накопитель. Флэшки – это удобное устройство для хранения данных. И, по мнению большинства, дешевое. Плюсы заключаются в том, что использование FLASH доступно практически на всех современных устройствах – USB-портами оснащено 90% оборудования для обработки данных во всем мире – от автомагнитол до телевизоров.

Минусом данного устройства хранения является то, что оно маленького размера и легко можно потерять его. Такие внешние устройства для хранения информации удобны в транспортировке или передачи от одного пользователя другому без участия электроники. Виды флешек отличаются двумя основными параметрами –наличием противоударной оболочки и скоростью передачи данных (2.0 или 3.0).

CD и DVD. Долговременное хранение cd и dvd дисков в специально отведенном месте, где им не грозит механическое повреждение – приемлемый вариант хранения информации. С записанными на них материалами ничего не произойдет с течением времени. Но для того, чтобы записать данные на такого рода носители, необходимо использование утилит. В последних разработанных ОС функция записи внедрена на базовом уровне.

Новые способы хранения информации появляются с каждым годом. И каждый может выбрать тот, который ему удобен. Хранить фотографии лучше в электронном виде на облаке – это несколько связанных между собой серверов, которые специально для этого и предназначены.

Услуга облачного хранения предоставляется большинством популярных социальных сетей, гигантских корпораций в сфере IT. Хранить фотографии на внешних носителях не всегда удобно, когда к ним необходим постоянный доступ из различных мест.

Зачастую средства хранения информации предоставляются удаленно, как например, компанией Яндекс, сервис которой называется Яндекс.Диск

Аналогичных сервисов множество, но у каждого из них есть свои минусы. Каждый разработчик или компания в целом должны зарабатывать деньги, так что абсолютно бесплатно не бывает ничего.

Известный сервис DropBox обеспечивает удобный доступ к серверу круглосуточно по запросу пользователя, но при этом ограничивает пространство, которым может пользоваться юзер

Современные средства хранения информации не могут обеспечить комфортный доступ к нужным данным в течение долгого времени.

С сайтами, серверами может случиться что угодно, поэтому идею хранения данных на внешних устройствах не стоит оставлять и выбор жесткого диска или флеш-накопителя должен быть обдуманным и взвешенным

Если загрузка в безопасном режиме возможна, выполните следующее:

Обновите драйвера

Первым делом обновите драйвера для основных компонентов вашего ПК (графические драйвера, драйвера дисплея, драйвера Ethernet и беспроводного адаптера). Скачав свежие их версии с сайта разработчика компонента (понадобится безопасный режим с поддержкой сетевых драйверов). В обновлении драйверов могут помочь такие инструменты как «ДрайверПак Солюшн», устанавливающие самые свежие драйвера в полуавтоматическом режиме. Установка свежих драйверов часто позволяет исправить ошибку о том, что на вашем компьютере появилась проблема и требуется перезагрузка WIN 10.

Деинсталлируйте недавно установленные программы

Рассматриваемая ошибка также может быть вызвана недавно установленными приложениями, вызывающими конфликт устройств и появления BSoD. Удалите недавно установленные программы и приложения стандартным для Виндовс образом, перезагрузите PC и понаблюдайте, появится ли синий экран.

Если при попытке удаления программы в безопасном режиме вы встретитесь с сообщением о недоступности инсталляционного сервиса Виндовс, тогда запустите от админа командную строку, и там наберите:

REG ADD «HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\MSIServer» /VE /T REG_SZ /F /D «Service»

И нажмите ввод. Затем наберите:

нажмите ввод и попробуйте де инсталлировать нужную программу вновь.

Модифицируйте настройки дампа памяти

- В безопасном режиме нажмите на Win+R.

- Введите там sysdm.cpl и клацните на Энтер.

- В открывшемся окне свойств системы выберите вкладу «Дополнительно», и справа от опции «Загрузка и восстановление» нажмите на «Параметры».

- Снимите галочку с опции «Выполнить автоматическую перезагрузку», а в «Запись отладочной информации» выберите опцию «Полный дамп памяти».

- Внизу нажмите на «ОК», и перезагрузите систему, это может помочь избавиться от ошибки «На вашем ПК возникла проблема».

Запустите от админа командную строку, и в ней наберите:

и нажмите на Энтер. Дождитесь завершения проверки.

Проверьте PC на наличие зловредов

В этом вам помогут такие испытанные утилиты как «ДокторВеб Кюрейт» и другие эффективные альтернативы, удаляющие с ПК различные виды зловредов.

Отключите средства разгона аппаратной части PC

Если вы используйте различные инструменты для разгона процессора или видеокарты ПК, рекомендуем отключить (удалить) их.

Установите все необходимые обновления Виндовс 10

Кликните ПКМ на аналог кнопки «Пуск» в Виндовс 10, выберите «Параметры», далее «Обновление и безопасность», и «Проверка наличия обновлений». Установите обновления и перезагрузите ПК.

Загрузка в безопасном режиме невозможна

Если загрузится в безопасном режиме не представляется возможным, то способами избавиться от ошибки «На вашем ПК возникла проблема» WIN 10 будут следующие альтернативы:

Используйте средство восстановления

Для реализации данного способа нам понадобится загрузочная флешка Виндовс 10, с которой будет необходимо загрузиться в системе. Выберите опцию «Восстановления системы» вместо установки.

Затем перейдите в «Диагностика», после этого в «Дополнительные параметры», и далее «Восстановление системы».

Выберите ваш аккаунт (при необходимости введите пароль), определитесь со стабильной точкой восстановления, и откатите систему на прежнее стабильное состояние.

Перейдите в «Дополнительные параметры» меню восстановления системы, и выберите в них «Командная строка». С её помощью перейдите в директорию:

Скопируйте файлы «Default», «SAM», «Security», «Software» и «System» в предыдущую директорию «C»\Windows\System32\Config».

Прежде чем копировать данные файлы, покиньте папку Config. После окончания копирования перезагрузите систему.

Используйте функционал SFC

Также в данном режиме вновь выберите командную строку, и в ней наберите:

и нажмите на Энтер. Дождитесь завершения процедуры и перезагрузите PC, что поможет в устранении ошибки «на компьютере возникла проблема, и его необходимо перезагрузить».

Приложение № 1

к Порядку обработки инцидентов

информационной безопасности

Отчет о событии информационной безопасности

| Дата события | |||||||||

| Номер события*: | Соответствующие идентификационные номера событий и (или) инцидентов (если требуется): | ||||||||

| Информация о сообщающем лице | |||||||||

| Фамилия | Должность | ||||||||

| Подразделение | |||||||||

| Телефон | Электронная почта | ||||||||

Описание события информационной безопасности

Описание события:

Что произошло

Как произошло

Почему произошло

Пораженные компоненты

Негативное воздействие

Любые идентифицированные уязвимости

Подробности о событии информационной безопасности

Дата и время наступления события

Дата и время обнаружения события

Дата и время сообщения о событии

| Закончилось ли событие? (отметить в квадрате) | Да | Нет | |||||

| Если «да», то уточнить длительность события в днях/часах/минутах |

___________________ ____________ _____________________

(должность) (подпись) (расшифровка подписи)

Правила ИБ при работе на удаленном доступе к сети

Самостоятельной проблемой становится регламентация работы сотрудников на удаленном доступе. Современному бизнесу присуще стремление к минимизации затрат, на компанию могут работать сотни разработчиков и программистов, находящихся в разных странах и на одной виртуальной площадке занимающихся разработкой программного обеспечения. Такое размывание периметра информационной безопасности очень опасно, так как конкуренты всерьез заинтересованы в несанкционированном доступе к новым разработкам.

В 2016 году на выставке Mobile World Congress разработчик антивируса с открытым кодом Avast провела небольшой эксперимент, создав три открытые точки подключения Wi-Fi со знакомыми именами Starbucks, MWC Free WiFi и Airport_Free_Wifi_AENA. К ним подключилось 2 000 человек, декларирующих себя профессионалами в сфере информационных технологий. По завершении выставки был проведен доклад, из которого следовало, что авторам схемы удалось получить данные о трафике всех подключившихся, а 63 % раскрыли свои логины, пароли, адреса электронной почты. Это говорит о том, что удаленное подключение через общедоступную Сеть редко бывает безопасным.

Во многих компаниях даже штатные сотрудники зачастую работают на удаленном доступе, находясь в командировке или в отпуске.

Существуют правила, позволяющие сделать такие удаленные рабочие отношения максимально безопасными:

Эти правила необходимо оговаривать с каждым работником на удаленном доступе на первом этапе сотрудничества. От компании требуется организовать собственную систему мер, позволяющую обезопасить работу с любым сотрудником на удаленном доступе, штатным или внештатным:

- внедрить механизм аутентификации пользователей (пароли, аппаратные средства-токены, биометрические данные);

- организовать единую систему управления доступом (централизованное управление доступом к IT-ресурсам компании);

- системно использовать средство организации собственных протоколов VPN (аппаратные устройства, программные решения, расширения брандмауэра);

- внедрить средства противостояния атакам (защита внутренней сети и сотрудников от атак).

Программа защиты удаленного доступа актуальна и для информационной безопасности на производстве, где многие объекты управляются по каналам беспроводной связи.

Почему появляется сообщение о необходимости восстановления ПК

Чаще всего от этой проблемы страдают диски, на которых применяется более современная спецификация UEFI со схемами разделов GPT. Так как ошибка свидетельствует о поврежденных файлах ОС, то и возникает она после перехода с одной Винды на другую (например, если вы переключились с Windows 7 на «десятку»).

Также необходимость восстановления системы может возникнуть, если ПК неожиданно отключился (например, из-за перебоя электричества) во время загрузки важного пакета обновлений. Реже причиной сбоя становится:

Реже причиной сбоя становится:

- Атака вредоносного ПО.

- Неисправное оборудование (например, жесткий диск, на котором установлена ОС).

- Проблемы с драйверами.

- Разногласия идентификатора HDD с конкретной записью реестра системы.

В большинстве ситуаций, вызвавших ошибку 0xc0000225 можно справиться при помощи установочного носителя Windows. В нем предусмотрена не только сама система, но и полезные инструменты для диагностики.

Чем грозит компании потеря базы данных 1С?

Потеря информационной базы бухгалтерии – это:

- утрата работоспособности всей системы управления бизнес-процессами, построенной на базе 1С;

- затраты, сопряженные с нарушением бизнес-процессов;

- риск претензий и штрафных санкций со стороны налоговых органов (если отчеты будут сданы не вовремя или с ошибками);

- дополнительная нагрузка на бухгалтерский персонал и IT-сектор;

- дополнительные затраты, связанные с восстановлением баз данных и возвращением функциональности интегрированной управленческой и бухгалтерской системы;

- утечка конфиденциальной информации: персональные данные клиентов, предмет коммерческой тайны и др.

Как случайная, так и преднамеренная потеря данных (Data Loss) – чрезвычайно неприятное событие для компании, которое проще предотвратить, чем устранить его последствия. К счастью, существуют современные решения, позволяющие минимизировать риск потери базы данных 1С.

Системы мониторинга активности и обнаружения угроз

Наибольшие риски для АСУ ТП несут сотрудники-инсайдеры, допущенные к управлению и использующие съемные устройства, которые могут быть заражены вирусом. Но если система подключена к офисной, возможны внешние риски. Системы мониторинга ограничены в функционале, они не допущены к процессам управления АСУ ТП и не могут блокировать действия пользователей. Они способны только отслеживать всплески подозрительной активности и уведомлять о них по заданному алгоритму. Их функции:

- обнаружение внешних атак и аномалий в поведении элементов сети;

- мониторинг инцидентов информационной безопасности;

- пассивный анализ уязвимостей;

- анализ конфигураций оборудования, правил доступа сетевого оборудования;

- контроль целостности данных и программного обеспечения.

Системы анализируют сетевые потоки, выявляют аномалии и неизвестные IP-адреса, атаки на не запротоколированные ранее уязвимости.

Причины дисфункции «Ваш сеанс работы будет прекращён»

После появления сообщения об обнаружении критической неполадки пользователю даётся примерно 1-2 минуты на сохранение своих данных. Обычно выделенного времени бывает недостаточно, потому бежать копировать с ПК какие-то важные файлы нет никакого смысла.

В большинстве случаев проблему вызывает какой-либо вирус, попавший на ПК пользователя через Интернет. Также в ряде случае причиной проблемы является какой-либо недавно установленный на ПК пользователя софт (например, популярный «Discord»), работающий нестабильно и вызывающий необходимость системы в перезагрузке.

Попытки же пользователя отключить запланированную перезагрузку с помощью известной команды shutdown –a никак не мешают запланированному перезапуску ПК.

Давайте разберём способы решения ошибки «Обнаружена критическая неполадка система будет автоматически перезагружена через одну минуту» на вашем PC.

Хранение везде

Сканирующий туннельный микроскоп

Раньше считалось, что будущее компьютерной памяти заключается в голографической технологии, сохраняющей цифровые данные с высокой плотностью внутри кристаллов. Однако перспективные исследования, использующие электрон и ядро атома, показывают принципиальную возможность сохранения информации практически в любом объекте.

Сейчас один бит в обычных жестких дисках «занимает» миллион атомов. В новой системе удалось создать стабильный магнит из одного атома вещества (гольмия) и превратить два таких магнита в «жесткий диск», способный хранить два бита информации. В теории всего в одном грамме гольмия можно сохранить около 456 экзабайт данных.

В эксперименте были использованы атомы гольмия на подложке из оксида магния при температуре -268 градусов Цельсия. Ученые изменяли направление магнитного поля с помощью электрического импульса от сканирующего туннельного микроскопа. Считывать данные ученые могли, используя тот же микроскоп. Метод теоретически позволяет увеличить плотность записи в тысячу раз.

Как расшифровать файла дампа

Существует множество специализированных вариантов программного обеспечения, которые могут помочь расшифровать, сохранённый после появления ошибки, файл дампа, но среди подобного большинства, наиболее выгодно отличается небольшая утилита под названием – «Blue Screen View».

Скачать её можно абсолютно бесплатно с официального сайта — https://www.nirsoft.net/utils/blue_screen_view.html, кроме того она не требует установки и отдельно для скачивания доступен русификатор интерфейса.

Для получения детальной информации о BSOD требуется запустить утилиту и сделать следующее:

- Утилита автоматически выдаст список всех сохранённых файлов в папке «Minidump», найдите нужный вам, основываясь на времени его создания (указано в наименование);

- Файлы, вызвавшие сбой в работе компьютера, будут выделены розовым цветом;

- Останется только запомнить его/их и провести поиск информации о причинах его сбойности и вариантов устранения его некорректной работы.

Например, в рамках демонстрации на скриншоте, ошибку (не ту, о которой идёт речь в рамках настоящей статьи) вызвал драйвер «CLASSPNP.SYS».

Что касается ошибки «SYSTEM_SERVICE_EXCEPTION», то наиболее частыми «гостями» являются следующие драйверы:

- «ks.sys» — проявляется при манипуляциях с программным обеспечением, использующих вывод звука и видео, например, при запуске приложения «Skype». На практике зафиксировано, что наибольшую активность демонстрирует при обновлении ПО или драйверов, и исправно работает на «дефолтных версиях». Решение – попробовать откатить версию драйвера;

- «netio.sys» — наличие ошибок в драйверах сетевого оборудования (сетевая карта и/или wi-fi адаптер). Решение – скачать и установить драйверы от производителя устройств с их официальных ресурсов;

- «dxgkrnl.sys/ nvlddmkm.sys/ atikmdag.sys» — имеют схожую причинно-следственную связь, характеризуемая проблемами в драйверах видеоадаптера. Решение тоже – это удаление старой версии и установка актуальной, скаченной с официального сайта производителя.

По сути, подавляющее большинство ошибок с драйверами имеют схожее решение – удаление/откат проблемной версии и установка новой.

https://youtube.com/watch?v=oQuyUqU9SXA

https://youtube.com/watch?v=pkFki69iw9k

https://youtube.com/watch?v=62EA48KWKXI

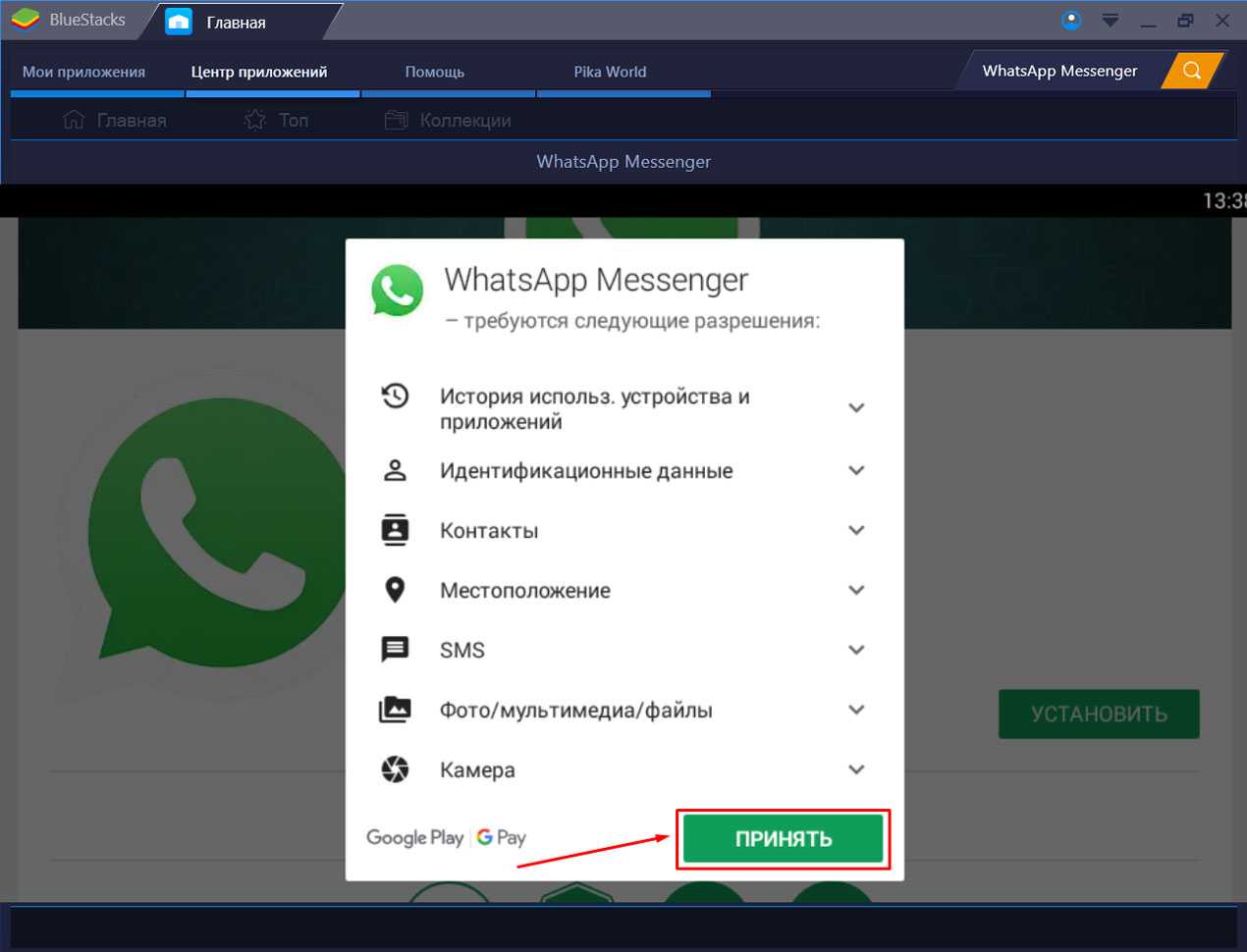

Установка

Для установки необходимо две флешки. Для начала необходимо провести форматирование устройств в системе FAT32. Потом нужно скачать образ операционной системы Tails.

Для монтирования можно воспользоваться Universal USB Installer. Для монтирования достаточно выбрать образ и операционную систему Tails. После завершения можно увидеть такое сообщение.

![]()

Далее необходимо загрузиться с этой флешки и запустить систему. После этого нужно вставить отформатированную флешку и установить туда систему, где она будет храниться на долгосрочной основе. Для этого заходим:

Applications->Tails->Tails Installer

Дальше нужно выбрать нашу флешку и начать установку. Процесс достаточно не сложный. После установки нужно перезагрузиться с уже новой загрузочной флешки.

![]()

Что такое онлайн хранение (браузерные)

Онлайн-кошельки – это сервисы, которые принадлежат третьей стороне, и разработчики берут на себя обязательства хранить приватные ключи на своих серверах. Чаще всего такие бумажники мультивалютны, причем их интерфейс позволяет быстро обменить одну валюту на другу.

К преимуществам можно отнести быструю регистрацию, отсутствие необходимости вводить личные данные, скорость и удобство работы. Недостаток – всё та же угроза взлома. Ни один сервис не застрахован на 100% от хакерской атаки. Кроме того, площадка взимает дополнительную комиссию в свою пользу за каждую операцию.

Примеры популярных онлайн кошельков:

- Coinbase – позволяет работать с Bitcoin и Ethereum.

-

Blockchain – сайт с удобным интерфейсом и большим количеством функций для комфортной работы. Поддерживает работу с криптовалютами: Bitcoin, Ethereum, Bitcoin Cash, Stellar Lumen.

- MyEtherWallet. Интерфейс для работы с криптовалютой Эфириум и токенами ERC-20.

Итоговый список вариантов хранения

Резюмируем, чтобы можно было сделать правильный выбор устройства или способа хранения информации. Пройдем еще раз по оговоренным пунктам:

- HDD; — вместителен, возможен постоянный доступ в оффлайне;

- SSD; — долговечен, постоянный доступ, серьезный объем информации;

- Flash-накопитель; — долговечен, но хрупок и высок риск утерять это устройство;

- M-DISK; — серьезный объем данных, приемлемая цена, долговечен.

- Из всех сервисов облачного хранения данных наиболее популярны следующие:

- DropBox;

- Яндекс.Диск;

- Radikal (для хранения фото и графики)

Выбирая устройство для долгосрочного хранения данных, нужно определить тип этих данных. Рекомендации о том, какие файлы где лучше хранить.

- Архивы семейных фотографий лучше хранить на дисках, которые не предназначены для перезаписи, ведь нередки случаи, когда по чистой случайности стерты очень нужные фото. С этим сталкивался каждый пользователь. Восстановить данные с CD или DVD-RW не представляется возможным. Это материалы, которые уже ни при каких обстоятельствах не восстановить – в интернете невозможно скачать снимки, девятнадцатого века, если только никто их там разместил на момент создания. Такие иски лучше хранить «под подушкой» или в том же месте, где хранятся фотоальбомы.

- Документы – файлы, объемом намного меньше, чем медиа, поэтому их записывают на флеш-карту, на которой запрещается перезапись при помощи вспомогательных программ. Работать с флешки намного удобнее, чем с оптического диска, независимо от его формата. Только нужно не забывать о механических повреждениях устройства, которые могут навсегда уничтожить записанную на носителе информацию.

- Коллекцию музыки или видеофильмов удобнее хранить на жестком диске, поскольку это тот формат файлов, к которому обращение происходит регулярно. Постоянно подключать внешнее устройство неудобно, а на винте файлы круглосуточно в свободном доступе.

- Материалы, которыми пользуются юзеры лучше хранить на облаке, чтобы к ним был доступ в режиме онлайн точек доступа, расположенных на удалении друг от друга. Учитывайте, что при дисконнекте с сетью на момент редактирования файлов, регулярно создается резервная копия, которая восстанавливается при возобновлении коннекта. Для юзеров негативным аргументом становится обязательная регистрация в таких сервисах. Мало кто любит оставлять контактные данные, чтобы воспользоваться той или иной услугой.

https://youtube.com/watch?v=z9tSjDzXk5g

ПОСМОТРЕТЬ ВИДЕО

Теперь вы знаете все способы хранения информации. Задавайте вопросы специалистам.

Подведение итогов: где же хранить криптоденьги

После прочтения данной статьи вы точно знаете о том, какие бывают виды криптовалютных кошельков, что они собой представляют, какие кошельки по праву считаются ведущими и почему, какие правила требуется соблюсти, чтобы не переживать за безопасность кошелька и всех хранящихся на нем средств.

Теперь же пришла пора воплотить все эти знания на практике, выбрав и создав кошелек. Помните, что безопасность средств на кошельке – это забота владельца данного кошелька. Потому, если вы доверяете сторонним сервисам, либо храните большие суммы на счетах криптовалютной биржи, тем самым вы принимаете на себя огромные риски

Не совершайте распространенных ошибок новичков, и первоочередное внимание уделите вопросам, связанным с безопасностью

https://youtube.com/watch?v=Q16R3Fm627s

https://youtube.com/watch?v=tBiESziFuo4

https://youtube.com/watch?v=r9FBk72Vcwk