Пошаговый ввод в домен Windows 10

Добро пожаловать в домен!

Камрад! Вот тебе история о том, как за 3 минуты ввести компьютер на базе операционной системы Windows 10 в домен. Поехали!

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Настройка

Первое, что необходимо сделать – открыть редактор «Свойств системы». Для этого, откройте меню Пуск и дайте команду:

![]()

В открывшемся окне делаем, как показано на скриншоте:

Далее, инструмент попросит указать учетную запись, через которую мы будем подключаться к контроллеру домена. Укажите ее:

![]()

После ввода, нажмите ОК. Если все хорошо, то вы увидите следующее сообщение:

![]()

Отлично, теперь производим перезагрузку компьютера. После того, как система прогрузится, переходим в свойства компьютера. И наблюдаем прекрасную картину – появился домен:

![]()

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Права локального администратора группе доменных пользователей в любой версии Windows (для любого языка): используем SID для локальных групп

Способ очень простой: для локальных групп, членом которых будет наша доменная группа, необходимо указывать SID. Разумеется, Вы не можете указать SID напрямую (это будет воспринято как имя группы), но есть целых 2 способа заставить Windows подставить SID вместо имен локальных групп.

Прежде всего: почему SID? Это будет работать? Да! Потому что независимо от версии, разрядности, языка(!) и других параметров Windows, у стандартных групп (таких как «Пользователи» — «Users», «Администраторы» — «Administrators» и так далее) есть заранее зарезервированные (так сказать «широко известные идентификаторы безопасности SID» — «well-known SIDs»). Для группы локальных администраторов SID всегда один и тот же, независимо от языка: S-1-5-32-544.

Способ 1. Выбор локальных групп из AD

Итак, Вы уже добавили в Restricted Groups доменную группу, открыли её свойства, нажали кнопку «Add..» и думаете, как вписать название группы локальных администраторов, чтобы Windows подставила её SID? Всё просто: нажимаете «Browse. » и ищете (в зависимости от языка Вашей AD — именно самой AD!) либо «Administrators», либо «Администраторы» (либо другое название — зависит от языка самой AD!). Эта группа располагается в AD в разделе (это не совсем OU, хотя выглядит так же) под названием «Builtin». При поиске можно также открыть настройки поиска: «Object types. » и оставить отмеченным только пункт «Built-in security principials».

Если Вы выберете локальную группу таким образом (т.е. через поиск в домене, раздел builtin), то хотя после поиска будет отображено только название группы («Administrators», «Администраторы», . ), в Windows будет записан SID группы локальных администраторов, независимо от текстового названия группы локальных админов!

Способ 2. Правка конфига групповой политики

Итак, Вы уже добавили в Restricted Groups доменную группу, открыли её свойства, нажали кнопку «Add..» и думаете, как вписать название группы локальных администраторов, чтобы Windows подставила её SID? Всё просто:

- Впишите любое уникальное название: например «testtesttest».

- Теперь откройте свойства групповой политики (правой кнопкой по имени политики) и скопируйте/запишите/запомните ее «Unique name» (т.е. GUID).

- Не забудьте закрыть групповую политику!

- Откройте папку групповой политики. Для этого откройте шару: \domain.localsysvolPolicies

- Перейдите в папку: MachineMicrosoftWindows NTSecEdit

- Откройте файл: GptTmpl.inf

- В разделе В одной из строчек Вы увидите Ваше уникальное название, перед которым стоит какой-то длинный текст из букв и цифр: *S-1-5-21-488169584-1945689841-2750668826-1126__Memberof = testtesttest

- Удалите Ваше уникальное название и впишите SID группы локальных администраторов. Звездочка (программисты на С/С++ знают, что это вызов значения по указателю) указывает, что нужно использовать не само название, а содержимое того, что стоит за этим названием, так что пишем: *S-1-5-21-488169584-1945689841-2750668826-1126__Memberof = *S-1-5-32-544 Итак, алгоритм действий:

- Находите в файле GptTmpl.inf строку с уникальным текстом, который Вы вписали в качестве имени локальной группы

- Удаляете в этой строке всё СПРАВА от знака «=» (т.е. Ваш текст)

- Вписываете СПРАВА от знака «=» (не забудьте после «=» поставить пробел!): . = *S-1-5-32-544

- Сохраняете файл GptTmpl.inf

- Всё.

Обязательно проверьте, как работает эта схема, применив групповую политику к одному или нескольким компьютерам, и проанализировав результат! Ищите добавленную Вами группу доменных пользователей не только в панели управления => учетные записи пользователей, но и в управлении компьютером, просмотрев членов локальной группы администраторов!

При подготовке статьи использовались следующие материалы:

Статья опубликована: 26.07.2017, обновлена: 16.08.2017

Как выполнить вход в Домен Windows

Вход на компьютере присоединённому к домену

При загрузке компьютера нас встречает заставка.

Зажмите левую кнопку мыши и проведите вверх.

По умолчанию предлагается войти под локальным пользователем (если у вашего локального пользователя нет пароля, то для входа просто нажмите Enter).

Чтобы войти в домен, нажмите «Другой пользователь».

Введите имя пользователя домена и пароль.

Как создавать пользователей в домене Windows, будет показано в следующей части. Тем не менее, уже сейчас вы можете выполнить вход на рабочую станцию с учётной записью администратора домена. То есть вводим имя пользователя (Administrator) и пароль администратора сервера (да, хотя мы выполняем вход на рабочей станции, а не на сервере).

Обратите внимание, что если на локальном компьютере присутствует пользователь с таким же именем, как и в домене, то для входа необходимо имя указать следующим образом: «ДОМЕН\ПОЛЬЗОВАТЕЛЬ». В противном случае, вход будет выполнен как локальный пользователь.

Примечание: если перестало работать привычное вам сочетание клавиш для смены раскладки клавиатуры, то используйте Win+Пробел, это универсальное сочетание смены клавиатуры, которое всегда работает.

Проверим имя пользователя и имя компьютера:

Get-ComputerInfo -Property CsUserName Get-ComputerInfo -Property CsDNSHostName

Текущим пользователем является DS\Administrator, а имя компьютера HackWare-Win (то есть это рабочая станция, а не сервер).

Как войти под учётной записью локального пользователя

Рассмотрим, как войти под учётной записью локального пользователя на компьютере, который подключён к Домену Windows.

При включении компьютера нажмите «Другой пользователь».

Чтобы войти только на этот компьютер (а не в домен), имя пользователя нужно вводить следующим образом:

ИМЯ_КОМПЬЮТЕРА\ПОЛЬЗОВАТЕЛЬ

Например:

HackWare-Win\MiAl

Чтобы войти на ПК локально, вы также можете использовать «.\» + «имя пользователя», так не нужно точно знать наименование ПК.

Практика подключения Windows 10 к домену

Ввод через новый интерфейс

Данный метод можно разделить на два, объясню почему. Текущая политика компании Microsoft, заключается в том, что она хочет привести внешний вид операционной системы Windows 10 к общему виду на всех устройствах, чтобы все действия, где бы их пользователь не совершал, выполнялись одинаково. С одной стороны это хорошо и наверное правильно, но с другой стороны, это влечет к постоянному и глобальному изменению интерфейса с каждым новым релизом и выпиливание классических оснасток, в виде панели управления.

Подключаем к домену Windows 10 до 1511

Для десятки с релизом Threshold 1 и 2 (1507 и 1511) процедура добавления компьютера в Active Directory имеет такой алгоритм. Вы нажимаете сочетание клавиш Win и I одновременно (Это одна из многих горячих комбинаций в Windows), в результате у вас откроется меню «Параметры». В параметрах вы находите пункт

Далее вы находите раздел «О системе», тут вы увидите сводную информацию, видно, что в моем примере у меня Windows 10 1511, и обратите внимание, что есть две удобные кнопки:

для подключения к домену вам необходимо указать его полное имя, в моем случае это root.pyatilistnik.org и нажимаем далее.

Следующим шагом у вас будет форма авторизации, где вам предстоит представится от чьего имени вы будите производить подключение к домену Active Directory вашей Windows 10, обычно, это учетная запись администратора домена или пользователя, кому делегированы права.

напоминаю, что обычный рядовой пользователь может вводить до 10 компьютеров в домен

Следующим шагов, вас спросят чтобы вы указали сведения, о учетной записи, которая будет использовать данный компьютер, я этот этап пропускаю.

и последним этапом нужно выполнить перезагрузку рабочей станции, после этого ввод в домен Windows 10, можно считать успешным.

Подключаем к домену Windows 10 выше 1607

В параметрах Windows найдите и перейдите в пункт «Учетные записи»

Находите пункт «Доступ к учетной записи места работы иди учебного заведения» и нажимаем кнопку «Подключиться»

Про образовательные учреждения можно почитать на MS https://docs.microsoft.com/ru-ru/education/windows/change-to-pro-education

Про присоединение к Azure AD можно почитать вот это https://docs.microsoft.com/ru-ru/previous-versions//mt629472(v=vs.85)

У вас откроется окно «Настройка рабочей или учебной записи». В самом низу нас будет интересовать два пункта:

У вас откроется окно с вводом FQDN имени вашего домена Active Directory.

Далее вас попросят указать учетные данные для присоединения рабочей станции к AD.

Пропускаем шаг с добавлением учетной записи.

Когда все готово, то делаем обязательную перезагрузку, и ваша Windows 10, теперь является членом Active Directory.

После перезагрузки мы видим префикс домена.

Как дать пользователям домена права локального администратора через групповые политики (GPO)

Вы, вероятно, уже знаете, как на дать права локального администратора доменным пользователям на отдельном компьютере (просто добавьте доменные учетки в группу локальных администраторов). А когда таких компьютеров 10? 100? 1000? Как добавить доменных юзеров в локальную группу (администраторов) через групповую политику?

А когда у Вас разные версии Windows? Разные языки: английская, русская, украинская, испанская версия windows? В этом случае главное — добавлять доменных пользователей в локальные группы, используя SID локальных групп, а не их имена. О том, что такое SID, зачем он здесь нужен и главное — как указать SID группы там, где можно вписать только имя — читайте в этой статье.

Пользователь домена и локальный администратор

Поставили задачу: обеспечить нескольким пользователям домена права локальных администраторов на ряде компьютеров домена, для возможности установки программ, оборудования, например, локальных принтеров. По-умолчанию, администратор домена является и локальным администратором компьютеров, включенных в домен. Но давать права или пароль от учетной записи администратора домена, пусть даже продвинутому пользователю, пожалуй, худший из возможных вариантов. Ходить, и вручную добавлять выбранных пользователей на каждую рабочую станцию, тоже не вариант.

В итоге остановился на достаточно гибком решении при помощи групповых политик.

Запускаем оснастку «Active Directory — пользователи и компьютеры» и создаем глобальную группу безопасности. Для ясности назовем ее «Администраторы локальных машин»

![]()

Далее, запускаем оснастку «Управление групповой политикой» и создаем новый объект групповой политики. Для ясности, назовем политику «Локальные администраторы (PC)» /я обычно помечаю, на что действует та или иная политика. В данном случае PC — на компьютер/

![]()

Далее, изменяем созданную политику. Выбираем ветку: «Конфигурация компьютера» → «Конфигурация Windows» → «Параметры безопасности» → Группы с ограниченным доступом

![]()

И выбираем Добавить группу…

При добавлении группы указываем ранее созданную группу «Администраторы локальных машин»

![]()

Далее добавляем запись в нижней части «Эта группа входит в:»

![]()

Указываем группу «Администраторы»

![]()

Жмем Ок. Политика создана.

![]()

Можно посмотреть политику перейдя на вкладку «Параметры»

![]()

Как видно, политика применяется к компьютеру и включает группу «домен\Администраторы локальных машин» во встроенную группу локальных администраторов компьютера.

Теперь, можно создать подразделение, например, «Рабочие станции», поместить туда компьютеры, для которых необходимо применить политику

![]()

После этого следует назначить подразделению созданную нами политику.

![]()

В итоге, после применения политики, те пользователи, которые находятся в группе «Администраторы локальных машин» станут локальными администраторами на компьютерах, входящих в данное подразделение. При этом в домене они могут оставаться обычными пользователями.

Такое решение удобно тем, что при необходимости можно легко изменить список лиц с правами локального администратора или включать/отключать существующий список по мере необходимости.

Как видно из примера, все достаточно просто и, надеюсь, понятно.

ВАЖНО. Используя данный метод, появляется возможность входа на сервера с такой учетной записью

Данный вопрос изучается.

Как подключить Windows 10 к домену с помощью djoin

Дек 1, 2018 09:00 Задайте вопрос Быстрый доступ

Windows 10 IT Pro > Windows 10

Вопрос

Меня бомбит… Вот нарисовали весь этот новый интерфейс панели управления, а где функционал?!

Поставил свежую Windows 10 корпоративная, 10 минут лазил по менюшкам в поисках ввода компуктера в домен не используя старые оснастки панели управления — не нашел!

Это действительно так?

12 апреля 2018 г. 12:59 Ответить | Цитировать

Ответы

Классическая панель управления:

Наверняка в интернете есть куча статей как ввести компьютер в домен, но скорее всего вы даже не пытались поискать.

12 апреля 2018 г. 13:10 Ответить | Цитировать

Start > Settings > System > About

Start > Settings > accounts > access work or school

Ничего похожего на ввод в домен не нашел

По первому пути максимум, что можно сделать — переименовать компуктер или ввести ключ активации, по второму — войти с учетной записью майкрософт

У вас точно Pro версия?

12 апреля 2018 г. 13:19 Ответить | Цитировать

Все ответы

Классическая панель управления:

Наверняка в интернете есть куча статей как ввести компьютер в домен, но скорее всего вы даже не пытались поискать.

12 апреля 2018 г. 13:10 Ответить | Цитировать

Добрый день, здесь смотрели:

Start > Settings > System > About

Start > Settings > accounts > access work or school

12 апреля 2018 г. 13:11 Ответить | Цитировать

Классическая панель управления:

Наверняка в интернете есть куча статей как ввести компьютер в домен, но скорее всего вы даже не пытались поискать.

Это все понятно, меня интересует именно через новую панель управления.12 апреля 2018 г. 13:13 Ответить | Цитировать

12 апреля 2018 г. 13:13 Ответить | Цитировать

Start > Settings > System > About

Start > Settings > accounts > access work or school

Ничего похожего на ввод в домен не нашел

По первому пути максимум, что можно сделать — переименовать компуктер или ввести ключ активации, по второму — войти с учетной записью майкрософт

12 апреля 2018 г. 13:14 Ответить | Цитировать

Start > Settings > System > About

Start > Settings > accounts > access work or school

Ничего похожего на ввод в домен не нашел

По первому пути максимум, что можно сделать — переименовать компуктер или ввести ключ активации, по второму — войти с учетной записью майкрософт

У вас точно Pro версия?

12 апреля 2018 г. 13:19 Ответить | Цитировать

Start > Settings > System > About

Start > Settings > accounts > access work or school

Ничего похожего на ввод в домен не нашел

По первому пути максимум, что можно сделать — переименовать компуктер или ввести ключ активации, по второму — войти с учетной записью майкрософт

У вас точно Pro версия?

Вот строчки мог не заметить…. спасибо за наводку!

13 апреля 2018 г. 5:50 Ответить | Цитировать

Область применения

В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для параметров политики безопасности » Добавить рабочие станции в домен «.

Пользователь домена — локальный администратор

Иногда бывает нужно иметь права локального администратора на серверах или рабочих станциях. Например для того, чтобы сотрудники Help Desk могли администрировать только рабочие станции или для предоставления доступа внешнему администратору только к администрируемому им серверу.

Для этого можно сделать пользователя домена локальным администратором нужных серверов или рабочих станций. Чтобы это сделать: В оснастке Active Directory — Пользователи и компьютеры (dsa.msc) — создаем группу которая будет иметь права локальных администраторов (назовем ее HelpDesk).

После этого в этой же остнастке создадим подразделение и перенесем нужные рабочии станции в него.

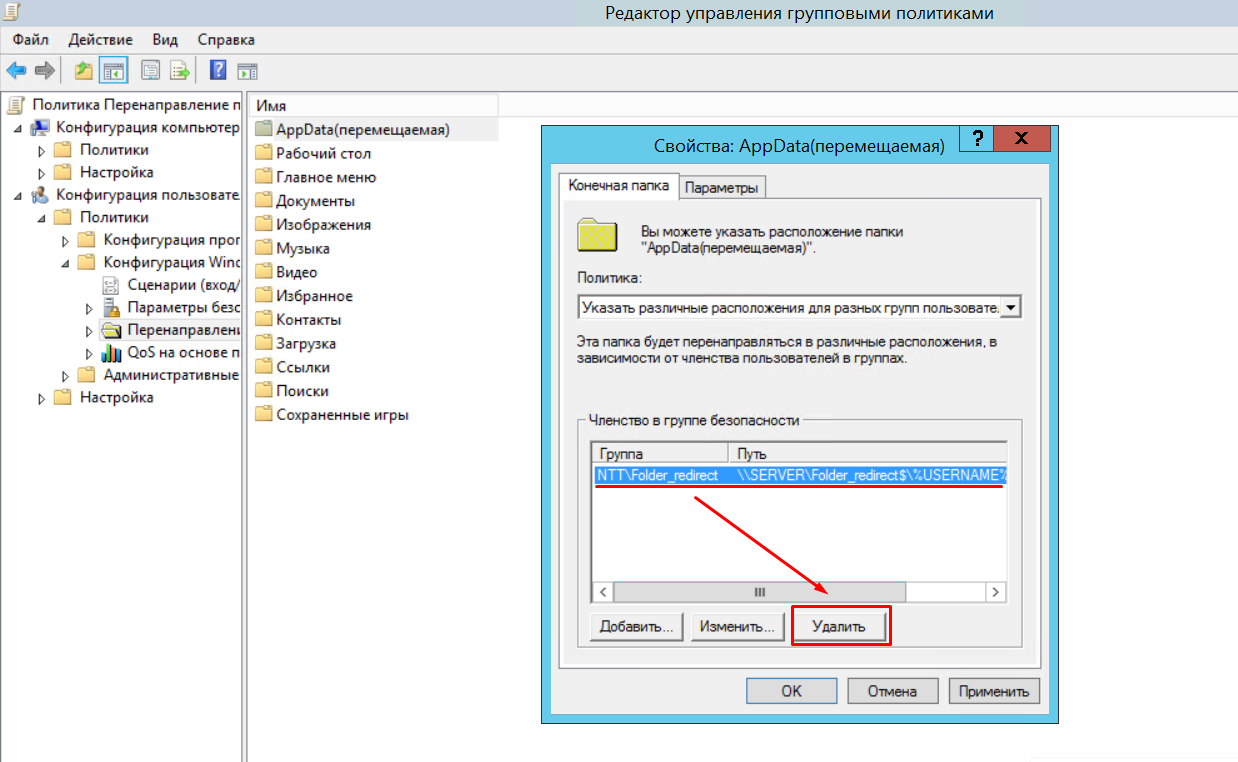

Теперь переходим к оснастке Управление групповыми политиками (gpedit.msc) Находим в левой колонке созданное подразделение->нажимаем правой клавишей мыши->Создать объект групповой политики в этом домене и связать его…

Даем понятное имя новой групповой политике и нажимаем ОК. Политика создана. Теперь в нее нужно добавить нужные параметры.

Нажимаем на нем правой клавишей мыши->Изменить…

Переходим: Конфигурация компьютера->Политики->Конфигурация windows->Параметры безопасности->Группы с ограниченным доступом

В правой части опять нажимаем правой клавишей мыши->Добавить группы

Справочник

Этот параметр политики определяет, какие пользователи могут добавлять устройства в определенный домен. Чтобы она вступила в силу, она должна быть назначена, чтобы она применялась хотя бы к одному контроллеру домена. Пользователь, которому назначено это право пользователя, может добавить в домен до десяти рабочих станций. Добавление учетной записи компьютера в домен позволяет устройству принимать участие в сетях, использующих Active Directory.

Значения по умолчанию

По умолчанию этот параметр разрешает доступ для пользователей, прошедших проверку подлинности, на контроллерах домена и не определен на отдельных серверах.

В приведенной ниже таблице перечислены фактические и действующие значения политики по умолчанию для самых последних поддерживаемых версий Windows. Значения по умолчанию также указаны на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию отдельного сервера | Не определено |

| Действующие параметры по умолчанию для контроллера домена | Пользователи, прошедшие проверку подлинности |

| Действующие параметры по умолчанию для рядового сервера | Не определено |

| Параметры по умолчанию, действующие на клиентском компьютере | Не определено |

Создание доменного пользователя и ввод компьютера в домен

4 минуты чтения

В прошлой статье мы создали и настроили контроллер домена (DC), настало время наполнить наш домен пользователями и рабочими станциями.

Конфигурация

Открываем Server Manager и выбираем опцию Roles.

![]()

Из доступных ролей выбираем недавно установленную — Active Directory Domain Services, далее Active Directory Users and Computers и находим созданный нами домен (в нашем случае — merionet.loc). В выпадающем списке объектов находим Users и кликаем по данной опции правой кнопкой мыши и выбираем New → User.

![]()

Перед нами откроется окно добавления нового пользователя. Заполняем учетные данные нового пользователя. Как правило, в корпоративных доменах, принято создавать именные учетные записи для того, чтобы в дальнейшем можно было отслеживать действия конкретного пользователя в целях безопасности и однозначно его идентифицировать.

![]()

Далее, нас просят ввести пароль для новой учетной записи и выбрать дополнительные опции:

- User must change password at next logon — при включении данной опции, пользователя попросят сменить пароль при следующем логине;

- User cannot change password — пользователь не сможет самостоятельно изменить свой пароль;

- Password never expires — срок действия пароля пользователя никогда не истечет;

- Account is disabled — учетная запись пользователя будем отключена и он не сможет залогиниться с доменными учетными данными, даже если они будут введены верно.

![]()

После того, как все данные будут заполнены, нас попросят подтвердить создание нового объекта.

![]()

Отлично, новый пользователь домена создан. Теперь нам нужно зайти на компьютер пользователя и ввести его в домен. Для этого логинимся на компьютер пользователя с локальными учетными данными и открываем Свойства компьютера. Как видите, наш компьютер пока еще не стал частью домена, он ещё является частью рабочей группы WORKGROUP/. Убедитесь, что компьютер пользователя имеет версию Windows не ниже Professional. Чтобы ввести его в домен выбираем Change Settings

Важно! Поддержка доменной инфраструктуры начинается только с версии Windows Professional. На версиях Starter, Home Basic, Home Premium подключиться к домену не получится!

![]()

Далее напротив опции «To rename this computer or change its domain or workgroup, click Change» нажимаем собственно Change

![]()

![]()

Далее в открывшемся окне в опции «Member of» вместо Workgroup выбираем Domain и вводим имя нашего домена (в нашем случае – merionet.loc)

![]()

Далее нас попросят ввести учетные данные для учетной записи, которая уже создана и имеет право присоединиться к домену. Вводим учетные данные ранее созданного пользователя.

![]()

Если все было сделано корректно, то мы увидим сообщение, свидетельствующее о том, что наш компьютер теперь является частью домена (в нашем случае — merionet.loc)

![]()

После чего, нас попросят перезагрузить компьютер для применения изменений.

![]()

После перезагрузки, мы можем логиниться уже с учетными данными доменного пользователя.

![]()

Теперь, если мы откроем свойства компьютера, то увидим, что наш компьютер принадлежит домену (в нашем случае – merionet.loc)

Как установить пароль DSRM

Пароль для режима DSRM задается в процессе развертывания контроллера домена.![]()

Однако острой необходимости запоминать и хранить пароли DSRM для всех контроллеров домена нет. В случае необходимости вы можете легко сбросить этот пароль с помощью утилиты ntdsutil. Чтобы сбросить пароль DSRM, вы должны войти на контроллер домена (естественно с правами администратор домена) и выполнить команды:

![]()

Если вам необходимо изменить пароль DSRM на удаленном DC, можно указать имя сервера следующим образом:

В Windows Server 2008 SP 2 (и выше) есть еще один способ задать пароль администратора DSRM — путем копирования (синхронизации) пароля с определённого доменного аккаунта. Для синхронизации вы можете выбрать любого существующего пользователя или создать нового.

Например, я создал нового доменного пользователя с именем DSRMsync.

![]()

Чтобы синхронизировать пароль DSRM текущего DC с данной учетной записью, выполните команды:

Или, та же команда, но в одну строку.

![]()

Теперь пароль администратора DSRM соответствует паролю учетной записи DSRMsync. Имейте в виду, что синхронизация пароля выполняется разово, и изменения пароля учетной записи DSRMsync никем не отслеживает. Поэтому для регулярной синхронизации пароля, желательно создать задание планировщика, выполняющего данную команды с определенной периодичностью.

Как подключить Windows 10 к домену с помощью PowerShell

Данный метод ввода в домен Active Directory, будет быстр и полезен, особенно для начинающих системных администраторов. Открываете оболочку PowerShell от имени администратора и пишите вот такую команду:

Add-Computer -DomainName root.pyatilistnik.org (где root.pyatilistnik.org, это имя вашего домена, у вас оно будет свое)

У вас появится окно авторизации, где вы должны указать учетные данные пользователя, у которого есть права на ввод в рабочей станции Windows 10 в домен.

Если учетные данные правильные, то у вас появится уведомление, что изменения вступят в силу после перезагрузки компьютера, это будет означать, что компьютер стал частью домена.

Если открыть оснастку ADUC на контроллере домена, то в контейнере Computers, вы обнаружите вашу рабочую станцию.

Обзор автономного присоединение к домену

контроллеры домена, появившиеся в Windows Server 2008 R2, включают функцию, называемую автономным присоединением к домену. Программа командной строки с именем Djoin.exe позволяет присоединить компьютер к домену, не подключаясь к контроллеру домена при выполнении операции приподключения к домену. Ниже приведены общие действия по использованию Djoin.exe.

-

Запустите Djoin/провисион , чтобы создать метаданные учетной записи компьютера. Выходными данными этой команды является файл .txt, который содержит большой двоичный объект с кодировкой Base-64.

-

запустите djoin/рекуестодж , чтобы вставить метаданные учетной записи компьютера из .txtного файла в каталог Windows конечного компьютера.

-

Перезагрузите конечный компьютер, и компьютер будет присоединен к домену.

Обзор сценария автономного присоединение к домену с помощью политик DirectAccess

автономное присоединение к домену directaccess — это процесс, в котором компьютеры под управлением Windows Server 2016, Windows Server 2012, Windows 10 и Windows 8 могут использовать для присоединения к домену без физического соединения с корпоративной сетью или подключения через VPN. Это позволяет присоединять компьютеры к домену из расположений, в которых нет подключения к корпоративной сети. Присоединение автономного домена для DirectAccess предоставляет клиентам политики DirectAccess, разрешающие удаленную подготовку.

присоединение к домену создает учетную запись компьютера и устанавливает доверительные отношения между компьютером с операционной системой Windows и Active Directoryным доменом.

Подготовка к автономному присоединению домена

-

Создайте учетную запись компьютера.

-

Инвентаризация членства всех групп безопасности, к которым принадлежит учетная запись компьютера.

-

Соберите необходимые сертификаты компьютеров, групповые политики и объекты групповой политики, которые будут применяться к новым клиентам.

. В следующих разделах описаны требования к операционной системе и требования к учетным данным для выполнения автономного присоединение к домену DirectAccess с помощью Djoin.exe.

Требования к операционной системе

Djoin.exe для directaccess можно выполнять только на компьютерах, на которых выполняется Windows Server 2016, Windows Server 2012 или Windows 8. компьютер, на котором выполняется Djoin.exe для предоставления данных учетных записей компьютеров в AD DS, должен работать под управлением Windows Server 2016, Windows 10, Windows Server 2012 или Windows 8. компьютер, который требуется присоединить к домену, также должен работать под Windows Server 2016, Windows 10, Windows Server 2012 или Windows 8.

Требования к учетным данным

Для выполнения автономного присоединение к домену необходимы права, необходимые для приподключения рабочих станций к домену. Члены группы «Администраторы домена» по умолчанию имеют эти права. Если вы не являетесь членом группы «Администраторы домена», член группы «Администраторы домена» должен выполнить одно из следующих действий, чтобы обеспечить присоединение рабочих станций к домену.

-

Используйте групповая политика, чтобы предоставить необходимые права пользователя. Этот метод позволяет создавать компьютеры в контейнере Компьютеры по умолчанию и в любом подразделении (OU), которое создается позже (если запрещены записи управления доступом (ACE)).

-

Измените список управления доступом (ACL) контейнера Компьютеры по умолчанию для домена, чтобы делегировать правильные разрешения.

-

Создайте подразделение и измените список ACL в этом подразделении, чтобы предоставить вам разрешение Создание дочернего элемента — разрешить . Передайте параметр /мачинеау в команду Djoin/провисион .

В следующих процедурах показано, как предоставить права пользователя с помощью групповая политика и делегировать правильные разрешения.

Предоставление пользователям прав на присоединение рабочих станций к домену

Можно использовать консоль управления групповыми политиками (GPMC) для изменения политики домена или создания новой политики с параметрами, предоставляющими права пользователя на добавление рабочих станций в домен.

Членство в группах «Администраторы домена» или «эквивалентное» является минимальным требованием для предоставления прав пользователя. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в локальной среде и группах домена по умолчанию ( ).

Предоставление прав на присоединение рабочих станций к домену

-

Нажмите кнопку Пуск, выберите пункт Администрирование, а затем выберите пункт Управление Групповая политика.

-

Дважды щелкните имя леса, дважды щелкните домены, дважды щелкните имя домена, в котором необходимо присоединить компьютер, щелкните правой кнопкой мыши Политика домена по умолчаниюи выберите команду изменить.

-

в дереве консоли дважды щелкните конфигурация компьютера, дважды щелкните политики, дважды щелкните Windows Параметры, дважды щелкните безопасность Параметры, дважды щелкните локальные политики, а затем дважды щелкните назначение прав пользователя.

-

В области сведений дважды щелкните Добавить рабочие станции в домен.

-

Установите флажок определить эти параметры политики и нажмите кнопку Добавить пользователя или группу.

-

Введите имя учетной записи, которой необходимо предоставить права пользователя, а затем дважды нажмите кнопку ОК .

Превратите профиль пользователя по умолчанию в обязательный профиль пользователя

Вы можете настроить локальный профиль пользователя по умолчанию, чтобы стать обязательным профилем. При этом можно получить один центральный профиль, который используется всеми пользователями. Для этого необходимо подготовить обязательное расположение профиля, скопировать локальный профиль пользователя по умолчанию в обязательное расположение профиля, а затем настроить расположение профиля пользователя, чтобы указать на обязательный профиль.

Шаг 1. Подготовка обязательного расположения профиля

-

На центральном файловом сервере создайте новую папку или используйте существующую папку, используемую для роуминга профилей пользователей. Например, можно использовать профили имен папок:

-

Если вы создаете новую папку, поделитесь этой папкой с помощью имени, подходящего для вашей организации.

Примечание

Разрешения на общий доступ для общих папок, которые содержат профили пользователей в роуминге, должны включить разрешения полного управления для группы пользователей с проверкой подлинности. Разрешения на совместное использование папок, предназначенных для хранения обязательных профилей пользователей, должны включить разрешения на чтение для группы пользователей с проверкой подлинности и включить разрешения полного управления для группы администраторов.

-

Создание новой папки в папке, созданной или идентифицированной на шаге 1. Имя этой новой папки должно начинаться с логотипа учетной записи пользователя, если обязательный профиль пользователя для конкретного пользователя. Если обязательный профиль пользователя для более чем одного пользователя, назови его соответствующим образом. Например, в следующем домене имеется обязательный профиль, а имя папки начинается со слова обязательное:

-

Завершите именовать папку, добавив .v2 после имени. Пример, используемый в шаге 3, имеет обязательное имя папки. Поэтому окончательное имя следующей папки для этого пользователя является обязательным.v2:

Шаг 2. Скопируйте профиль пользователя по умолчанию в обязательное расположение профиля

-

Войдите на компьютер с настраиваемым локальным профилем пользователя по умолчанию с помощью учетной записи с административными учетными данными.

-

Нажмите кнопку Начните, щелкните правой кнопкой мыши Компьютер, щелкните Свойства и нажмите кнопку Advanced System Параметры.

-

В профиле пользователя нажмите кнопку Параметры. В диалоговом окне Профилей пользователей показан список профилей, хранимых на компьютере.

-

Выберите профиль по умолчанию и нажмите кнопку Copy To.

-

В профиле Copy в текстовом окне введите сетевой путь пользовательской папки Windows по умолчанию, созданной в разделе Шаг Подготовка обязательного раздела расположения профиля. Например, введите следующий путь:

-

В соответствии с разрешенным использованием нажмите кнопку Изменить, введите имя Все, а затем нажмите кнопку ОК.

-

Нажмите кнопку ОК, чтобы начать копировать профиль.

-

Войдите с компьютера после завершения процесса копирования.

-

На центральном файловом сервере найдите папку, созданную в разделе Шаг раздела расположения профиля.

-

Щелкните Упорядока, а затем щелкните параметры папки.

-

Щелкните вкладку Просмотр, щелкните, чтобы выбрать поле Показать скрытые файлы и папки, щелкните, чтобы очистить расширения hide для известных типов файлов, щелкните, чтобы очистить поле Скрыть защищенные файлы операционной системы, нажмите да, чтобы отклонять предупреждение, а затем нажмите кнопку ОК, чтобы применить изменения и закрыть диалоговое окно.

-

Найдите и щелкните правой кнопкой мыши NTUSER. DAT-файл, нажмите переименовать, изменить имя файла на NTUSER. MAN, а затем нажмите ВВОД.

Примечание

Ранее можно было копировать профили с помощью элемента Панели управления системой. Теперь эта копия параметра профиля по умолчанию отключена, так как она может добавлять данные, которые сделали профиль непригодным для пользователей.

Шаг 3. Подготовка учетной записи пользователя

-

В качестве администратора домена откройте консоль управления пользователями и компьютерами Active Directory с компьютера Windows Server 2008 R2 или Windows Server 2008.

-

Щелкните правой кнопкой мыши учетную запись пользователя, к которой необходимо применить обязательный профиль пользователя, а затем нажмите кнопку Свойства.

-

Щелкните вкладку Profile, введите сетевой путь, созданный в шаге обязательного раздела расположения профиля в текстовом окне путь профиля. Однако в конце не добавляйте .v2. В нашем примере путь будет следующим:

-

Нажмите кнопку ОК, а затем закроем консоль управления пользователями Active Directory и компьютерами. Теперь пользователь будет использовать настраиваемый обязательный профиль пользователя.

Оглавление

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные единицы

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

С теоретической точки зрения, порядок глав должен быть немного иным: перед изучением присоединения к домену нужно изучить иерархию Active Directory, инструменты создания и управления пользователями, группами. Поверьте мне, в этом теоретическом материале можно крепко завязнуть… При том, что в практическом плане нам достаточно на сервере создать пользователя домена в графическом интерфейсе и, по сути, всё готово для подсоединения к домену! Поэтому мы чуть забежим вперёд и подсоединимся к домену, а затем окунёмся в теорию — она уже будет привязанной к некоторому практическому опыту взаимодействия с Active Directory и нам будет проще в ней разобраться.