4 ответа

46

Эта команда устанавливает идентификатор группы (setgid) в текущем каталоге, написанный как .

Это означает, что все новые файлы и подкаталоги, созданные в текущем каталоге, наследуют идентификатор группы, а не основной идентификатор пользователя, создавшего файл. Это также будет передано в новые подкаталоги, созданные в текущем каталоге.

влияет на идентификатор группы файла, но не влияет на идентификатор владельца.

Обратите внимание, что это относится только к вновь созданным файлам. Файлы, находящиеся в перемещены (), не зависят от установки setgid

Файлы, которые копируются с помощью , также не затрагиваются.

Пример

В этом случае будет принадлежать группе , но будет принадлежать группе пользователя, создающего его, что бы это ни было.

Использование точек с запятой

В отличие от или , за командой оболочки требуется только точка с запятой, если в командной строке same есть другая команда оболочки. Таким образом, рассмотрим следующую командную строку:

Конечная точка с запятой является излишней и может быть удалена:

Кроме того, если мы должны были разместить две команды на отдельных строках, то оставшаяся точка с запятой не нужна:

5

Вы можете изменить права доступа к файлам с помощью команды chmod. В Unix права доступа к файлам, которые устанавливают, у кого могут быть разные типы доступа к файлу, определяются как классами доступа, так и типами доступа. Классы доступа — это группы пользователей, каждому из которых могут быть назначены определенные типы доступа

параметры g + s следующие:

g — права, доступные для других пользователей в группе файлов

s — установить идентификатор пользователя или группы при выполнении

Вот пример использования:

(разрешить всем читать, записывать и выполнять конкретный файл и включать набор идентификаторов группы)

Чтобы установить /изменить разрешения файла, вам нужно использовать программу chmod. Конечно, только владелец файла может использовать chmod для изменения прав доступа к файлу. chmod имеет следующий синтаксис: chmod mode file (s)

Часть «mode» определяет новые разрешения для файлов, следующих за аргументами. Режим определяет, какие права пользователя должны быть изменены, а затем, какие типы доступа должны быть изменены. Скажем, например:

chmod a-x socktest.pl

Это означает, что бит выполнения должен быть очищен (-) для всех пользователей. (владелец, группа и остальная часть мира). Разрешения начинаются с буквы, указывающей на то, на что пользователи должны повлиять на изменение, это может быть любое из следующего:

За этим следует инструкция изменения, которая состоит из + (бит набора) или — (бит очистки) и буквы, соответствующей бит, который должен быть изменен.

Давайте посмотрим несколько примеров:

$ ls -l socktest.pl

-rwxr-xr-x 1 ник пользователей 1874 19 янв. 10:23 socktest.pl *

Странные числа …

Возможно, вы столкнулись с такими вещами, как chmod 755 somefile, и, конечно же, вам будет интересно, что это. Дело в том, что вы можете изменить весь шаблон разрешения файла за один раз, используя один номер, как в этом примере. Каждый режим имеет соответствующий кодовый номер, и, как мы увидим, существует очень простой способ выяснить, какое число соответствует любому режиму.

Каждая из трех цифр номера режима соответствует одному из трех триплетов разрешения. (u, g и o). Каждый бит разрешения в триплете соответствует значению: 4 для r, 2 для w, 1 для x. Если бит разрешения вы добавляете это значение в число триплет разрешения. Если он очищен, вы ничего не добавите. (Некоторые из вас могут заметить, что на самом деле, число для триплета — это восьмеричное значение, соответствующее трехбитовой схеме — если вы не знаете, что такое восьмеричное значение, это не имеет особого значения, просто следуйте инструкциям ) Поэтому, если у файла есть разрешения rwxr-xr-x, мы делаем следующий расчет:

Триплет для u: rwx => 4 + 2 + 1 = 7

Триплет для g: r-x => 4 + 0 + 1 = 5

Триплет для o: r-x => 4 + 0 + 1 = 5

Что делает: 755

Итак, 755 — это краткий способ сказать: «Я не против, если другие люди читают или запускают этот файл, но только я должен его модифицировать», а 777 означает «у всех есть полный доступ к этому файлу»

Результат команды ls будет зависеть от umask.

, так что если ваш umask, например, 022, результат будет примерно таким:

Использование подсистемы «Управление доступом» из состава БСП версии 2.2+

В статье описана последовательность манипуляций с подсистемой «Управление доступом» из библиотеки стандартных подсистем «1С» (БСП), результатом которых является реализация возможности настройки ограничения доступа к данным на уровне записей таблиц базы данных (RLS), применяя в качестве разграничителя доступа (критерия ограничения) любой из справочников конфигурации. Данная статья полезна для разработчиков, которые имеют дело либо с одной из типовых конфигураций «1С» (таких как «Бухгалтерия предприятие 3.0» или «Управление торговлей 11»), либо собираются внедрять (или дорабатывать) указанную выше подсистему в какую-либо другую конфигурацию.

Пошаговая настройка прав доступа в 1С

Расскажем, как настроить права доступа на примере программы «1С:Бухгалтерия 8 редакция 3.0»

Однако обратите внимание, что аналогичным образом настраиваются права доступа для пользователей и в других программных продуктах 1С. Например, инструкция также подойдет к «1С:Управление торговлей», «1С:Зарплата и управление персоналом», «1С:ERP» и другим ПП.

Шаг №1. Настройка пользователей и прав

В самом начале необходимо зайти в раздел настроек программы и выбрать раздел «Настройка пользователей и прав».

Это действие можно также выполнить на вкладке «Администрирование», если у вас есть необходимые права для действий.

Если Вы делаете настройку прав своей 1С впервые, рекомендуем оставить бесплатную заявку в поддержку по 1С через сервис Бит.Личный кабинет. Вам перезвонит консультант по 1С и поможет.

Шаг № 2. Пользователи

Для того, чтобы увидеть, к какую группу доступа входит отдельный пользователь, нужно перейти в раздел «Пользователи». Здесь можно создать нового пользователя 1С или выполнить редактирование для уже существующего или целой группы.

Важно! Вы сможете управлять данными списками и вносить изменения только в том случае, если сами имеете права администратора.

Чтобы создать необходимую группу пользователей, их можно выбрать из базы. Здесь нужно проверить, что установлены флажки «Вход в программу разрешен» и «Показывать в списке выбора». Если их не будет, то при авторизации пользователь себя не увидит.

Шаг № 3. Роли для группы

Итак, в нашей программе пользователи входят в группы с разрешенным доступом. Например, можно создать группу бухгалтеров, администраторов, кассиров, логистов и т.д. Отметим, что один и то же пользователь может относиться к нескольким разным группам. У каждой из групп прописываются роли.

Что такое роль? Это метаданные. От конфигурации вашей 1С будет зависеть, сколько их и какие они

Обычно их довольно много, поэтому важно не запутаться. Ведь вы можете назначить только одну лишнюю роль, а пользователю уже откроется доступ ко многим действиям.

Чтобы узнать, какие права откроются пользователю, нужно перейти во вкладку «Описание».

Роли могут быть базовыми, которые позволяют только просматривать документ. Могут быть специальными, когда открывается доступ для редактирования.

Шаг № 4. Профиль групп доступа

Допустим, что вам необходимо разрешить группе бухгалтеров редактировать реквизиты объектов. Для этого зайдите в раздел «Профиль групп доступа». Установите флажок «редактировать реквизиты объектов».

Примечание: для редактирования ролей целесообразно предварительно скопировать нужную роль, и уже скопированную роль менять. При этом кнопка «Только выбранные» должна быть «отжатой» (см скриншот ниже), поскольку в типовых профилях показываются только используемые роли.

Шаг № 5. Ограничение на уровне записей

Речь идет о RLS (Record Level Security). Вы найдете необходимую колонку в «Отчете по правам пользователя», в разделе «Права доступа». Чтобы работать с ограничение на уровне записей, нужно установить соответствующий флажок во вкладке.

Для чего необходима эта функция? Это дополнительные условия, которые могут поставить ограничения на конкретный объект в базе данных. Очень удобно, если нужно закрыть доступ к файлу отдельного пользователя или группы. При этом программа предупредит, что данные настройки могут замедлить работу системы.

Почему? В этом случае система 1С каждый раз будет запрашивать информацию о том, разрешено ли пользователю просматривать какой-то файл.

Вы также можете перемещать пользователя по группам в 1С, чтобы изменить права доступа.

Шаг № 6. Новые роли

Чтобы не путаться в бесконечном разнообразии ролей, рекомендуем создать собственные роли. Для этого зайдите в дерево метаданных.

Разграничить права в новой роли можно путем выставления необходимых флажков напротив нужного вам права.

Задать ограничение можно в правом нижнем углу. Здесь работает механизм настройки прав доступа по отношению к конкретным данным.

К примеру, вы можете ограничить изменение документа только по одной организации.

Используйте конструктор ограничений доступа. Он поможет выбрать необходимые условия для доступа. Кроме того, программа предложит вас шаблоны ограничений, которые останется только выбрать и добавить.

Примечание: для создания новых ролей в режиме Конфигуратора необходимо включить возможность изменения конфигурации.

Создание новых ролей возможно так же в пользовательском режиме (с ограничениями) — см. примечание в «Шаг №4».

Типы пользователей в Linux

Каждый файл и каталог в Linux имеет три категории пользователей:

Владелец — пользователь, создавший файл/каталог.

Группа — все пользователи, принадлежащие к некоторой заданной группе, будут иметь одинаковые разрешения группы на доступ к файлу. Предположим, у вас есть проект, в котором несколько человек требуют доступа к файлу. Вместо того, чтобы вручную назначать права доступа каждому пользователю, вы можете добавить их всех в одну группу и назначить права доступа группы к файлу таким образом, чтобы только члены данной группы (и никто другой) могли читать или изменять файлы. Даже если вы единственный пользователь системы, вы все равно будете частью многих групп.

Остальные/Другие (все остальные пользователи) — любой другой пользователь, имеющий доступ к файлу. Он не является владельцем файла, и не принадлежит к группе, которая могла бы владеть файлом.

Другими словами, Владелец — это один пользователь, Группа — это совокупность пользователей, а Остальные — совокупность из всех остальных пользователей системы.

Примечание: В этой статье я буду использовать общий термин «файл», но все действия могут быть применены в том числе и к каталогам.

Теперь представим такую ситуацию: пусть у нас есть два пользователя А и Б, требуется сделать так, чтобы пользователь А не мог повлиять на файл, содержащий жизненно важную информацию/данные пользователя Б. Возникает вопрос: «Как Linux различает данные категории пользователей?». Например, вы не хотите, чтобы ваш коллега, который работает на вашем компьютере с Linux, просматривал ваши изображения. Вот тут-то на сцену и выходят права доступа, определяющие поведение пользователей.

Есть ли приоритет в правах доступа к файлам?

Представим ситуацию, когда владелец не имеет никаких разрешений на доступ к файлу, группа имеет разрешение на чтение, в то время как другие пользователи имеют разрешения на чтение и запись.

Теперь, если пользователь diego попытается прочитать файл с помощью команды или , сможет ли он это сделать? Ответ — нет, потому что у него нет разрешения на чтение.

Но как же так? Ведь пользователь diego является частью группы coolgroup, а группа имеет доступ на чтение. И даже все другие пользователи имеет разрешение на чтение и запись! Это должно означать, что каждый (включая пользователя diego) может читать и изменять файл, не так ли? Неправильно!

В Linux-системах приоритет считывания прав доступа отдается сначала Владельцу, затем Группе, а уже после Остальным. Система определяет, кто инициировал процесс ( или в нашем примере). Если пользователь, инициировавший процесс, также является Владельцем файла, то считываются биты разрешений для Владельца.

Если процесс инициировал не Владелец файла, то система проверяет Группу. Если пользователь, инициировавший процесс, находится в той же Группе, что и Группа-владелец файла, то считываются биты разрешений для Группы.

Если же инициировавший процесс пользователь не является Владельцем файла и не входит в соответствующую Группу, то для него устанавливаются биты разрешений как для Остальных пользователей.

Как отличить их?

В Windows 8.x вы можете быстро отличить учетные записи локальных пользователей от учетных записей Microsoft, посмотрев, используют ли они адрес электронной почты или нет. Посмотрите на скриншот ниже, чтобы открыть окно «Управление учетными записями», в которое можно перейти, перейдя в «Панель управления> Учетные записи пользователей и Семейная безопасность> Учетные записи пользователей> Управление учетными записями».

Все остальные учетные записи пользователей являются локальными. Учетная запись Microsoft является администратором, который отмечен выпиской «Администратор» под ее адресом электронной почты. Все остальные учетные записи пользователей являются стандартными учетными записями, поскольку у них нет оператора «Администратор».

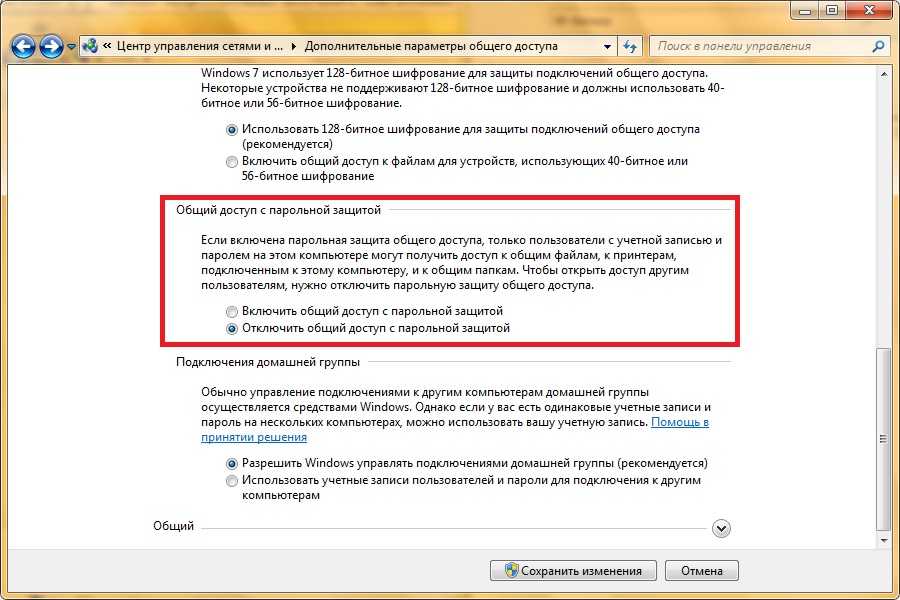

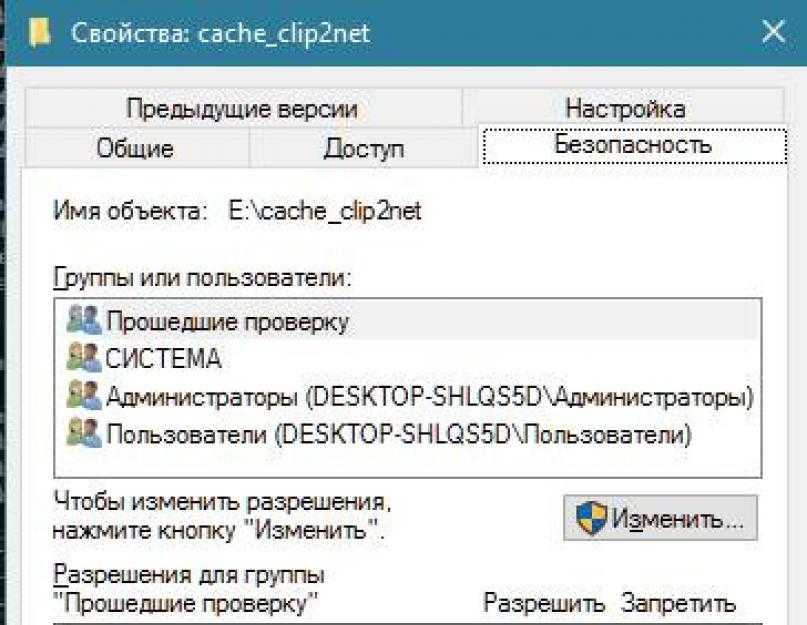

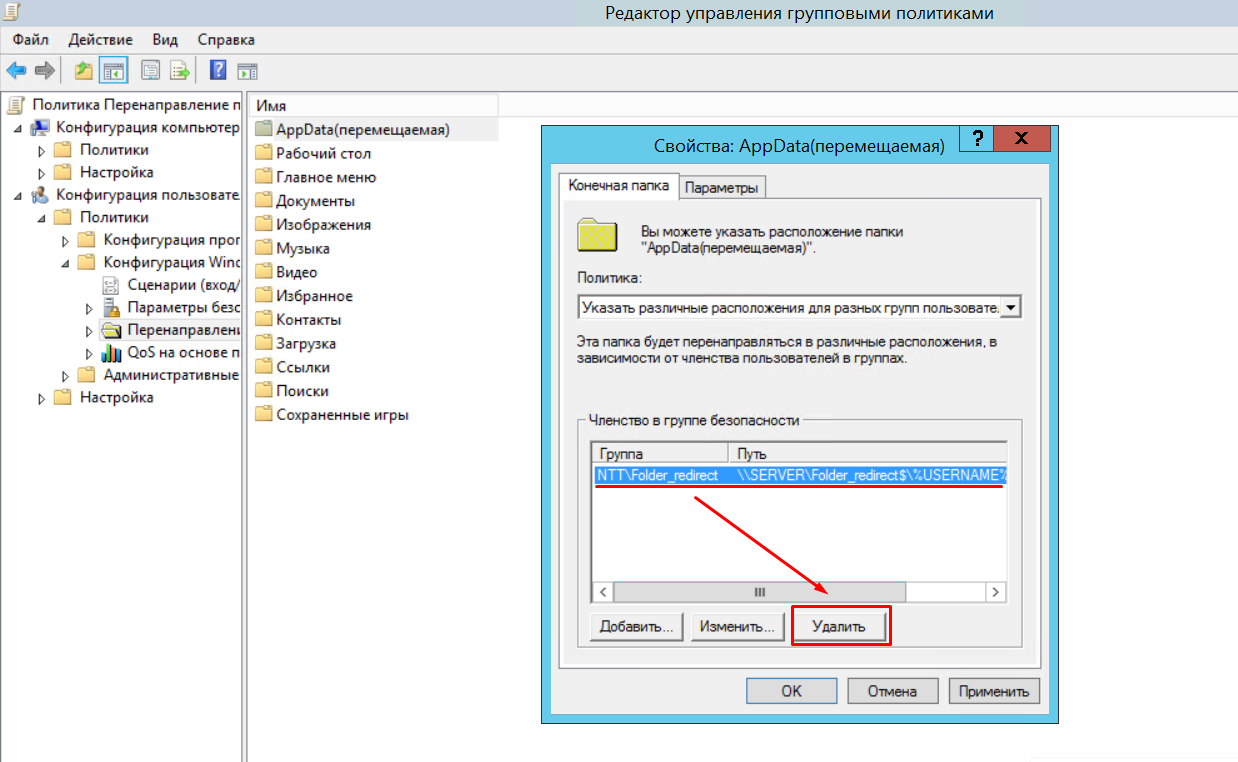

Отключить функцию наследования прав в свойствах папки

Откройте проводник и найдите файл или папку, для которой требуется установить особые разрешения. Щелкните файл или папку правой кнопкой мыши, выберите команду Свойства и перейдите на вкладку Безопасность. Перейдите в категорию Оформление и темы, затем щелкните значок Свойства папки. Нажмите кнопку Дополнительно и выполните одно из следующих действий. Задача: Установить особые разрешения для новой группы или пользователя.

А не можем потому, что не имеем на них прав. Объяснять, для чего собственно были придуманы все эти разрешения и права доступа, полагаем, не нужно. Если бы их не было, любой пользователь мог бы просматривать, изменять и удалять любые не принадлежащие ему файлы не только на локальных машинах, но и на серверах. С понятиями прав и разрешений на файлы более или менее знакомы все пользователи. Но что в действительности они собой представляют и как система определяет, какой файл можно просматривать или изменять, а какой нет? Давайте попробуем разобраться. Начнем с того, что большая часть всех данных хранится на дисках в виде файлов, к которыми пользователи тем или иным образом получают доступ. Пример, когда пользователь получает доступ к файлам не напрямую, а через веб-сервер, мы рассматривать не будем. Скажем лишь, что такие данные, помимо прочих разрешений, также имеют особое разрешение share, наличие которого проверяется при обращении к удалённому серверу. Атрибуты и ACL При работе через сервер права доступа выдаются сервером, при непосредственной же работе с дисками через интерфейс локальной машины права доступа выдаются на уровне файловой системы NTFS.

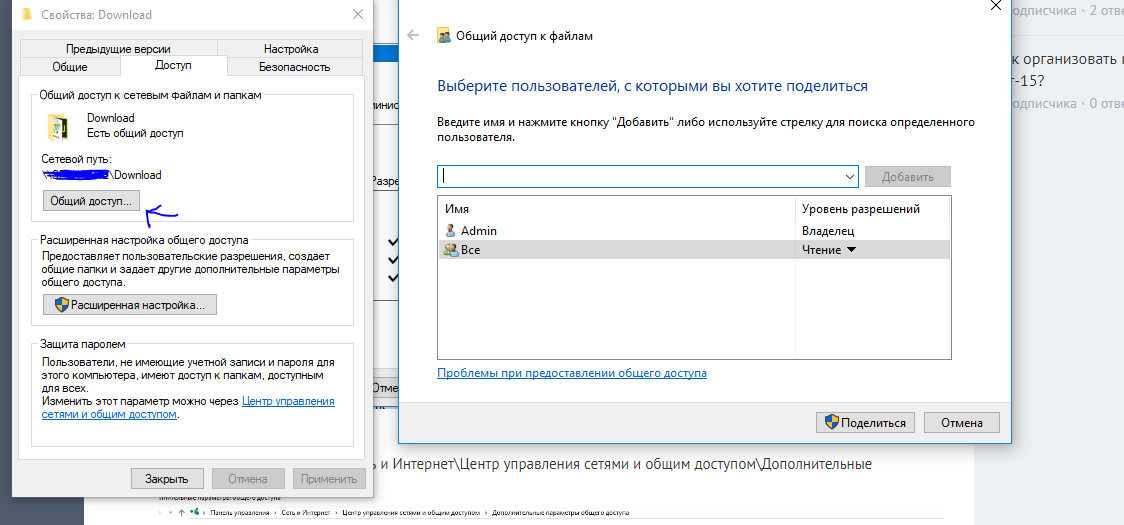

Пример 1. Предоставление права доступа к папке определенной локальной группе безопасности только на чтение.

Данная ситуация очень распространена. Предположим у вас есть локальная папка, содержимым которой вы хотите поделиться с определенным количеством пользователей. Причем доступ к данной папке перечисленным пользователям должен быть только на чтение. Как это сделать?

Сначала создадим локальную группу, в которую включим весь список нужных нам пользователей. Можно и без группы, но тогда для каждого пользователя нужно будет настраивать права отдельно, и каждый раз, когда понадобится дать права новому человеку, потребуется проделывать все операции заново. А если права предоставить локальной группе, то для настройки нового человека понадобится только одно действие – включение этого человека в локальную группу. Как создать локальную группу безопасности читаем в статье «Настройка локальных групп безопасности».

Итак. Мы создали локальную группу безопасности с именем «Коллегам для чтения»,

в которую добавили всех нужных пользователей.

Теперь настраиваю права доступа к папке. В данном примере я сделаю права доступа созданной группе «Коллегам для чтения» на папку «Фото».

Нажимаю правой клавишей мышки на папку «ФОТО» и выбираю пункт меню «Свойства», перехожу на закладку «Безопасность».

В открывшейся закладке «Безопасность» отображаются текущие права папки «ФОТО». Выделив группы и пользователей в списке, можно увидеть, что права этой папки наследуются от родительской папки(серые галочки в столбце «Разрешить»). В данной ситуации я не хочу, чтобы кто-то кроме вновь созданной группы имел хоть какой-то доступ к папке «ФОТО».

Поэтому, я должен убрать наследование прав и удалить ненужных пользователей и группы из списка. Нажимаю кнопку «Дополнительно». В открывшемся окне,

убираю галочку с пункта «Наследовать от родительского объекта применимые к дочерним объектам разрешения, добавляя их к явно заданным в этом окне.». При этом откроется окно, в котором я смогу выбрать, что делать с текущими унаследованными правами.

В большинстве случаев я советую нажимать здесь кнопку «Копировать», так как если выбрать «Удалить», то список прав становится пуст, и вы можете фактически забрать права у самого себя. Да, не удивляйтесь, это очень легко сделать. И если вы не администратор на своем компьютере, или не пользователь группы «Операторы архива», то восстановить права вам будет невозможно. Ситуация напоминает дверь с автоматической защелкой, которую вы закрываете, оставляя ключи внутри. Поэтому, лучше всегда нажимайте кнопку «Копировать», а потом удаляйте ненужное.

После того, как я нажал «Копировать», я опять возвращаюсь в предыдущее окно, только уже со снятой галочкой.

Нажимаю «ОК» и возвращаюсь в окно базовых прав. Все права стали доступны для редактирования. Мне нужно оставить права для локальной группы «Администраторы» и пользователя SYSTEM, а остальных удалить. Я поочередно выделяю ненужных пользователей и группы и нажимаю кнопку «Удалить».

В результате у меня получается вот такая картина.

Теперь мне остается добавить только группу «Коллегам для чтения» и назначить этой группе права на чтение.

Я нажимаю кнопку «Добавить», и в стандартном окне выбора выбираю локальную группу «Коллегам для чтения». Как работать с окном выбора подробно описано в статье «Настройка локальных групп безопасности».

В результате всех действий, я добавил группу «Коллегам для чтения» в список базовых прав, при этом для этой группы автоматически установились права «Чтение и выполнение», «Список содержимого папки», «Чтение».

Все, остается нажать кнопку «ОК» и права назначены. Теперь любой пользователь, который принадлежит локальной группе безопасности «Коллегам для чтения», получит возможность читать все содержимое папки «ФОТО».

Основы разрешений

ACL (access controll list) — делится на два вида:

- SACL (System Access Control List) — используется для аудита;

- DACL (Discretionary Access Control List) — используется для выдачи и проверки разрешений пользователям и группам.

Оба этих типа разрешений хранятся в специальной таблице MFT (Master File Table).

Основное средство для редактирования этих разрешений в GUI можно увидеть зайдя в свойства файла или папки:

В области 4 выделены следующие разрешения:

- Read — открытие файла и папки;

- List folder contents — открытие папки;

- Write — создание файлов и папок и их изменение;

- Read & Execute — открытие и запуск исполняемых файлов;

- Modify — открытие, создание, изменение и удаление файлов и папок;

- Full Control — включает разрешения modify, а так же управление разрешениями файла или папки.

Чаще всего мы работаем с разрешениями выше, но есть еще один список с возможностью настройки прав более тонко:

Как можно догадаться — разрешения указанные в области 1 это просто набор нескольких правил из области 3. Их так же еще называют «Premission Sets» и «Special Premissions».

Групповые разрешения могут принимать флаги Allow и Deny, которые разрешат или запретят указанные действия. Указывать разрешения для пользователей через Deny считается плохой практикой и практически не используется.

Кроме этого существует наследование:

Наследование помогает установить разрешения для одной папки так, что оно будет применяться ко вложенным файлам и папкам. Если наследование отключить (2), то у нас будет возможность убрать все наследуемые разрешения или оставить их.

Вам так же будет интересно:

Что такое SID в Windows

Аббревиатура для идентификатора безопасности, SID – это буквенно-цифровой идентификатор, более или менее длинный, который используется Windows для уникальной ссылки на учетные записи и группы пользователей. Короче говоря, операционная система использует не имена отдельных учетных записей, а их идентификацию (SID).

Существуют общий SID для учетных записей или других системных компонентов, общих для всех установок Windows, в то время как идентификаторы, созданные для отдельных учетных записей пользователей, являются абсолютно уникальными. Настолько, что учетная запись food, созданная при установке Windows, не будет иметь тот же SID, что и учетная запись food, созданная как часть другой установки, даже на той же машине.

Следующая команда PowerShell позволяет получить список всех идентификаторов безопасности, настроенных в системе, а также соответствие с различными учетными записями:

Если вас интересуют только учетные записи пользователей, просто используйте команду gcim Win32_UserAccount | ft Name, SID. Чтобы получить идентификаторы безопасности групп: gcim Win32_Group | ft Name, SID.

Щелкнув правой кнопкой мыши по любому файлу или папке, затем перейдя на вкладку Безопасность и, наконец, нажав на кнопку Дополнительно, вы можете проверить список привилегий или ограничений, действующих для этого конкретного ресурса (которые могут или не могут быть унаследованы от папок более высокого уровня).

Встреча с SID случается редко: это может произойти, например, при попытке восстановить файлы из незавершенной установки Windows или из другой установки Windows на том же компьютере. Получив доступ к свойствам папки, затем перейдите на вкладку Безопасность и найдете имена SID вместо имен учетных записей пользователей.

Если у вас возникают проблемы с доступом к ресурсу с использованием учетной записи администратора, вы можете использовать команду takeown, чтобы получить полный контроль над содержимым папки.

FAQ Безопасность в xp

Примечание: Выбор файловой системы лучше производить во время установки системы. Конвертация файловой системы не всегда проходит нормально при наличии данных на конвертируемом разделе.

Внимание! Если компьютер не входит в состав домена или работает под управлением Windows XP Home Edition, для того чтобы получить доступ к вкладке Безопасность, выполните описанные ниже действия в зависимости от установленной операционной системы. Загрузите компьютер в безопасном режиме и войдите в систему с учетной записью «Администратор» или учетной записью, обладающей правами администратора

Загрузите компьютер в безопасном режиме и войдите в систему с учетной записью «Администратор» или учетной записью, обладающей правами администратора.

Итог.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Дополнительные материалы:Как связать Microsoft Access с MySQL.

Дата последней правки: 2015-12-01 09:57:26