Подготовка маршрутизации и брандмауэра

Установите VPN-сервер внутри сети периметра, который разделяет сеть периметра во внутренние и внешние сети периметра. В зависимости от сетевой среды может потребоваться внести несколько изменений в маршрутизацию.

-

Используемых Настройка перенаправления портов. Пограничным брандмауэром необходимо открыть порты и идентификаторы протоколов, связанные с VPN-подключением IKEv2, и пересылать их на VPN-сервер. В большинстве сред для этого необходимо настроить перенаправление портов. Перенаправьте порты UDP 500 и 4500 на VPN-сервер.

-

Настройте маршрутизацию таким образом, чтобы DNS-серверы и VPN-серверы могли получить доступ к Интернету. В этом развертывании используется протокол IKEv2 и преобразование сетевых адресов (NAT). Убедитесь, что VPN-сервер может связаться со всеми необходимыми внутренними сетями и сетевыми ресурсами. Любая сеть или ресурс, недоступные с VPN-сервера, также недоступны через VPN-подключения из удаленных расположений.

В большинстве сред для достижения новой внутренней сети периметра настройте статические маршруты на пограничном брандмауэре и VPN-сервере. Однако в более сложных средах может потребоваться добавить статические маршруты к внутренним маршрутизаторам или настроить внутренние правила брандмауэра для VPN-сервера и блок IP-адресов, связанных с VPN-клиентами.

VPN-сервер на Windows XP

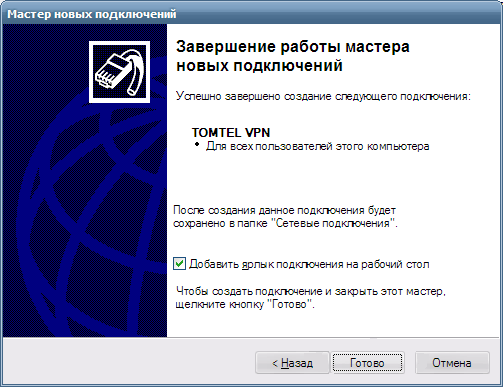

Данная инструкция актуальна для настройки Windows 7, 8 и 10. В XP для настроек используется мастер настроек.

- В нем после выбора пункта создания нового входящего подключения перед пользователем откроется мастер настроек. В нем нужно выбрать последний пункт «Установить прямое подключение к другому компьютеру» и далее следовать указаниям мастера.

- В окне «Дополнительные параметры подключения» необходимо выбрать разрешение подключения к серверу.

- На этапе выбора устройства для входящих подключений можно пропустить выбор устройства, если используется модем или LPT (параллельный порт).

- В следующем окне выбираем «Разрешить виртуальные частные подключения (VPN)».

- Далее переходим к настройке пользователей.

В дальнейшем настройки пользователя и протокола IPv4 производятся, как на остальных версиях Windows.

Autoenroll the NPS Server Certificate

In this procedure, you refresh Group Policy on the local NPS server manually. When Group Policy refreshes, if certificate autoenrollment is configured and functioning correctly, the local computer is auto-enrolled a certificate by the certification authority (CA).

Note

Group Policy refreshed automatically when you restart the domain member computer, or when a user logs on to a domain member computer. Also, Group Policy periodically refreshes. By default, this periodic refresh happens every 90 minutes with a randomized offset of up to 30 minutes.

Membership in Administrators, or equivalent, is the minimum required to complete this procedure.

Procedure:

-

On the NPS, open Windows PowerShell.

-

At the Windows PowerShell prompt, type gpupdate, and then press ENTER.

Установка сервера политики сети

в этой процедуре выполняется установка сервера политики сети с помощью Windows PowerShell или мастера диспетчер сервера добавление ролей и компонентов. Сервер политики сети — это служба роли сервера службы политики сети и доступа.

Совет

По умолчанию сервер политики сети прослушивает RADIUS-трафик на портах 1812, 1813, 1645 и 1646 для всех установленных сетевых адаптеров. при установке NPS и включении Windows брандмауэре в повышенной безопасности исключения брандмауэра для этих портов создаются автоматически для трафика IPv4 и IPv6. если серверы сетевого доступа настроены на отправку трафика radius через порты, отличные от этих по умолчанию, удалите исключения, созданные в Windows брандмауэре с повышенной безопасностью во время установки NPS, и создайте исключения для портов, используемых для трафика RADIUS.

Процедура для Windows PowerShell:

чтобы выполнить эту процедуру с помощью Windows PowerShell, запустите Windows PowerShell от имени администратора и введите следующий командлет:

Процедура для диспетчер сервера:

-

В диспетчер сервера выберите Управление, а затем выберите Добавить роли и компоненты.

Откроется мастер добавления ролей и компонентов. -

В окне перед началом нажмите кнопку Далее.

Примечание

Страница перед началом работы мастера добавления ролей и компонентов не отображается, если ранее был выбран параметр пропустить эту страницу по умолчанию при выполнении мастера добавления ролей и компонентов.

-

В списке выберите тип установки убедитесь, что установлен флажок установить на основе ролей или компонентов , и нажмите кнопку Далее.

-

Убедитесь, что на странице Выбор целевого сервера выбран параметр выбрать сервер из пула серверов .

-

В поле пул серверов убедитесь, что выбран локальный компьютер, и нажмите кнопку Далее.

-

в окне выбор ролей сервера в списке роливыберите политика сети и службы Access. откроется диалоговое окно с запросом на добавление компонентов, необходимых для сетевой политики и службы Access.

-

Выберите Добавить компоненты, а затем нажмите кнопку Далее .

-

на странице выбор компонентов выберите далее, в политике сети и службы Access просмотрите предоставленные сведения, а затем нажмите кнопку далее.

-

В окне Выбор служб ролей выберите сервер политики сети.

-

Для компонентов, необходимых для сервера политики сети, выберите Добавить компоненты, а затем нажмите кнопку Далее.

-

В поле Подтверждение установки установите флажок автоматически перезагружать сервер назначения при необходимости.

-

Выберите Да для подтверждения выбранного, а затем нажмите кнопку установить.

На странице Ход выполнения установки отображается состояние в процессе установки. По завершении процесса отображается сообщение «Установка выполнена в ComputerName», где ComputerName — имя компьютера, на котором установлен сервер политики сети.

-

Выберите Закрыть.

Install Network Policy Server

In this procedure, you install NPS by using either Windows PowerShell or the Server Manager Add Roles and Features Wizard. NPS is a role service of the Network Policy and Access Services server role.

Tip

By default, NPS listens for RADIUS traffic on ports 1812, 1813, 1645, and 1646 on all installed network adapters. When you install NPS, and you enable Windows Firewall with Advanced Security, firewall exceptions for these ports get created automatically for both IPv4 and IPv6 traffic. If your network access servers are configured to send RADIUS traffic over ports other than these defaults, remove the exceptions created in Windows Firewall with Advanced Security during NPS installation, and create exceptions for the ports that you do use for RADIUS traffic.

Procedure for Windows PowerShell:

To perform this procedure by using Windows PowerShell, run Windows PowerShell as Administrator, enter the following cmdlet:

Procedure for Server Manager:

-

In Server Manager, select Manage, then select Add Roles and Features.

The Add Roles and Features Wizard opens. -

In Before You Begin, select Next.

Note

The Before You Begin page of the Add Roles and Features Wizard is not displayed if you had previously selected Skip this page by default when the Add Roles and Features Wizard ran.

-

In Select Installation Type, ensure that Role-Based or feature-based installation is selected, and select Next.

-

In Select destination server, ensure that Select a server from the server pool is selected.

-

In Server Pool, ensure that the local computer is selected and select Next.

-

In Select Server Roles, in Roles, select Network Policy and Access Services. A dialog box opens asking if it should add features required for Network Policy and Access Services.

-

Select Add Features, then select Next

-

In Select features, select Next, and in Network Policy and Access Services, review the information provided, then select Next.

-

In Select role services, select Network Policy Server.

-

For features required for Network Policy Server, select Add Features, then select Next.

-

In Confirm installation selections, select Restart the destination server automatically if required.

-

Select Yes to confirm the selected, and then select Install.

The Installation progress page displays the status during the installation process. When the process completes, the message «Installation succeeded on ComputerName» is displayed, where ComputerName is the name of the computer upon which you installed Network Policy Server.

-

Select Close.

Что делает VPN

VPN обеспечивает удалённое подключение к частным сетям

Так же вы можете безопасно объединить несколько сетей и серверов

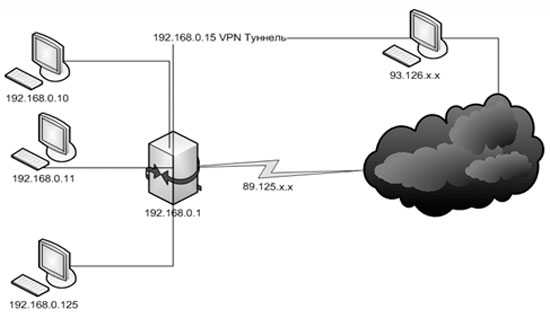

Компьютеры с ip адресами с 192.168.0.10 по 192.168.0.125 подключается через сетевой шлюз, который выполняет роль VPN сервера. Предварительно на сервере и маршрутизаторе должны быть прописаны правила для соединений по каналу VPN.

VPN позволяет спокойно использовать интернет при подключении даже к открытым wi-fi сетям в общедоступных зонах (в торговых центрах, отелях или аэропортах)

А так же обойти ограничения на показ контента в определенных странах

VPN предотвращает киберугорозы по перехвату злоумышленником информации на лету, незаметным для получателя.

Зачем создавать VPN-сервер в Windows 10?

Шаги, ведущие к созданию VPN-сервера в Windows 10, довольно легко выполнить, если вы хотите настроить установку на локальном компьютере, чтобы защитить соединения других компьютеров, находящихся в той же локальной сети (LAN), что и ваш ноутбук.

Убедитесь, что другие компьютеры или устройства, которые предназначены для защиты своих Интернет-соединений, подключаются к World Wide Web через ваш компьютер, а не напрямую к вашему соединению. В противном случае каждому отдельному устройству может потребоваться VPN-соединение, которое вы также можете получить от любого поставщика и получить индивидуальный IP-адрес, защищенный для устройства, который будет отличаться для каждого устройства, если они используют разные серверы.

Таким образом, создав VPN-сервер в Windows 10 на компьютере, который имеет основной доступ к Интернету, вы можете использовать этот VPN-сервер Windows 10 для защиты подключения всех других устройств, если они находятся в одной локальной сети.

Рекомендации по стандартной конфигурации

Always On VPN имеет много параметров конфигурации. Однако вы выбираете конфигурацию VPN, но включите следующие сведения:

-

Тип подключения. Выбор протокола подключения важен, и в конечном итоге пройдет ручной тип проверки подлинности, который будет использоваться. Дополнительные сведения о доступных протоколах туннелирования см. в разделе типы VPN-подключений.

-

Маршрутизация. В этом контексте правила маршрутизации определяют, могут ли пользователи использовать другие сетевые маршруты при подключении к VPN.

-

Раздельное туннелирование обеспечивает одновременный доступ к другим сетям, таким как Интернет.

-

Для принудительного туннелирования весь трафик должен проходить исключительно через VPN и не допускает одновременный доступ к другим сетям.

-

-

Активация.Триггер определяет, как и когда ИНИЦИИРУЕТСЯ VPN-подключение (например, когда приложение открывается, когда устройство включено, пользователь вручную). Сведения о параметрах активации см. в разделе Параметры автоматического запуска профиля VPN.

-

Проверка подлинности устройства или пользователя. Always On VPN использует сертификаты устройств и подключение, инициированное устройством, с помощью компонента, который называется Tunnel устройства. Это подключение может инициироваться автоматически и является постоянным, похоже на туннельное подключение инфраструктуры DirectAccess.

Совет

При переходе с DirectAccess на Always On VPN рекомендуется начать с параметров конфигурации, которые сравнимы с имеющимся, а затем развернуть отсюда.

При использовании сертификатов пользователей Always On VPN-клиент подключается автоматически, но это происходит на уровне пользователя (после входа пользователя), а не на уровне устройства (перед входом пользователя). работа по-прежнему незаметна для пользователя, но она поддерживает более сложные механизмы проверки подлинности, например Windows Hello для бизнеса.

Планирование методов проверки подлинности

IKEv2 — это туннельный протокол VPN, описанный в статье запрос принудительного запроса задачи по инженерам Интернета для комментариев 7296. Основное преимущество IKEv2 заключается в том, что оно допускает прерывания в базовом сетевом подключении. Например, если временная утрата соединения или если пользователь перемещает клиентский компьютер из одной сети в другую, при восстановлении подключения по сети IKEv2 автоматически восстанавливает VPN-подключение без вмешательства пользователя.

Совет

VPN-сервер удаленного доступа можно настроить для поддержки подключений IKEv2, одновременно отключив неиспользуемые протоколы, что снижает объем безопасности сервера.

Предварительные требования

Скорее всего, развернуты технологии, которые можно использовать для развертывания Always On VPN. Кроме серверов DC/DNS, для развертывания Always On VPN требуется сервер NPS (RADIUS), сервер центра сертификации (ЦС) и сервер удаленного доступа (маршрутизация/VPN). После настройки инфраструктуры необходимо зарегистрировать клиенты, а затем безопасно подключить клиенты к локальной сети с помощью нескольких сетевых изменений.

- Active Directory доменной инфраструктуре, включая один или несколько DNS-серверов. Требуются как внутренние, так и внешние зоны службы доменных имен (DNS), что предполагает, что внутренняя зона является делегированным поддоменом внешней зоны (например, corp.contoso.com и contoso.com).

- Инфраструктура открытых ключей (PKI) на основе Active Directory и Active Directory служб сертификации (AD CS).

- Для установки сервера политики сети (NPS): виртуальный или физический, существующий или новый. Если у вас уже есть серверы NPS в сети, можно изменить существующую конфигурацию сервера NPS, а не добавить новый сервер.

- Удаленный доступ в качестве VPN-сервера шлюза RAS с небольшим набором функций, поддерживающих VPN-подключения по протоколу IKEv2 и маршрутизацию локальной сети.

- Сеть периметра, которая включает два брандмауэра. Убедитесь, что брандмауэры разрешают правильную работу трафика, необходимого для подключения VPN и RADIUS. Дополнительные сведения см. в статье Always on общие сведения о технологии VPN.

- Физический сервер или виртуальная машина в сети периметра с двумя физическими сетевыми адаптерами Ethernet для установки удаленного доступа в качестве VPN-сервера шлюза RAS. Для виртуальных машин требуется виртуальная локальная сеть (VLAN) для узла.

- Членство в группах «Администраторы» или «эквивалентное» является минимальным необходимым.

- Ознакомьтесь с разделом Планирование этого руководством, чтобы убедиться, что вы готовы к развертыванию, прежде чем выполнять развертывание.

- Ознакомьтесь с руководством по проектированию и развертыванию для каждой из используемых технологий. Эти руководства помогут определить, предоставляют ли сценарии развертывания службы и конфигурацию, необходимые для сети Организации. Дополнительные сведения см. в статье Always on общие сведения о технологии VPN.

- Выбранная платформа управления для развертывания конфигурации Always On VPN, так как CSP не зависит от поставщика.

Важно!

Для этого развертывания не требуется, чтобы серверы инфраструктуры, например компьютеры под управлением домен Active Directory Services, Active Directory службы сертификатов и сервер политики сети, выполнялись Windows Server 2016. вы можете использовать более ранние версии Windows Server, например Windows Server 2012 R2, для серверов инфраструктуры и для сервера, на котором выполняется удаленный доступ.

Не пытайтесь развернуть удаленный доступ на виртуальной машине (ВМ) в Microsoft Azure. использование удаленного доступа в Microsoft Azure не поддерживается, включая VPN удаленного доступа и directaccess. дополнительные сведения см. в статье поддержка серверного программного обеспечения майкрософт для Microsoft Azure виртуальных машин.

Создание шаблона проверки подлинности VPN-сервера

В этой процедуре можно настроить новый шаблон проверки подлинности сервера для VPN-сервера. Добавление политики промежуточного приложения IKE IPsec позволяет серверу фильтровать сертификаты, если в расширенном использовании ключа проверки подлинности сервера доступно более одного сертификата.

Важно!

Так как VPN-клиенты получают доступ к этому серверу из общедоступного Интернета, субъект и альтернативные имена отличаются от имен внутренних серверов. В результате автоматическая регистрация этого сертификата на VPN-серверах невозможна.

Предварительные условия.

Присоединенные к домену VPN-серверы

PROCEDURE

-

В центре сертификации откройте центр сертификации.

-

В области навигации щелкните правой кнопкой мыши шаблоны сертификатов и выберите пункт Управление.

-

В консоли Шаблоны сертификатов щелкните правой кнопкой мыши элемент RAS и IAS-сервер и выберите пункт дублировать шаблон.

-

В диалоговом окне Свойства нового шаблона на вкладке Общие в поле Отображаемое имя шаблонавведите описательное имя VPN-сервера, например Проверка подлинности VPN-сервера или сервер RADIUS.

-

На вкладке расширения выполните следующие действия.

-

Выберите политики приложения, а затем щелкните изменить.

-

В диалоговом окне изменение расширения политик применения выберите Добавить.

-

В диалоговом окне Добавление политики применения выберите пункт IP-адрес IKE Security Intermediate, а затем нажмите кнопку ОК.

Добавление посредника IP-безопасности IKE к расширению EKU помогает в сценариях, где на VPN-сервере существует несколько сертификатов проверки подлинности сервера. При наличии промежуточного протокола IP-безопасности IPSec использует сертификат только с параметрами EKU. Без этого проверка подлинности IKEv2 может завершиться ошибкой 13801: учетные данные проверки подлинности IKE недопустимы.

-

Нажмите кнопку ОК , чтобы вернуться к диалоговому окну Свойства нового шаблона .

-

-

На вкладке Безопасность выполните следующие действия.

-

Выберите Добавить.

-

В диалоговом окне Выбор пользователей, компьютеров, учетных записей служб или групп введите VPN-серверы, а затем нажмите кнопку ОК.

-

В списке имена групп или пользователейвыберите VPN-серверы.

-

В поле разрешения для VPN-серверовустановите флажок Регистрация в столбце Разрешить .

-

В списке имена групп или пользователейвыберите Серверы RAS и IAS, а затем нажмите кнопку Удалить.

-

-

На вкладке имя субъекта выполните следующие действия.

-

Выберите в запросе пункт указать.

-

В диалоговом окне предупреждения шаблонов сертификатов нажмите кнопку ОК.

-

-

Используемых Если вы настраиваете условный доступ для VPN-подключения, перейдите на вкладку Обработка запроса , а затем выберите Разрешить экспорт закрытого ключа.

-

Нажмите кнопку ОК , чтобы сохранить шаблон сертификата VPN-сервера.

-

Закройте консоль Шаблоны сертификатов.

-

Перезапустите службы центра сертификации. (*)

-

В области навигации оснастки «центр сертификации» щелкните правой кнопкой мыши шаблоны сертификатов, выберите команду создать , а затем выберите шаблон сертификата для выдачи.

-

Выберите имя, выбранное на шаге 4 выше, и нажмите кнопку ОК.

-

Закройте оснастку «центр сертификации».

Чтобы запустить службу ЦС, выполните следующую команду в CMD:

Сводка

С помощью виртуальной частной сети можно подключить сетевые компоненты через другую сеть, например Интернет. Компьютер на Windows Server 2003 можно сделать сервером удаленного доступа, чтобы другие пользователи могли подключиться к нему с помощью VPN, а затем войти в сеть и получить доступ к общим ресурсам. Vpn-пользователи делают это путем «туннелинга» через Интернет или через другую общественную сеть таким образом, что обеспечивает ту же безопасность и функции, что и частная сеть. Данные отправляются через общедоступные сети с помощью инфраструктуры маршрутировки, но пользователю кажется, что данные отправляются по выделенной частной ссылке.

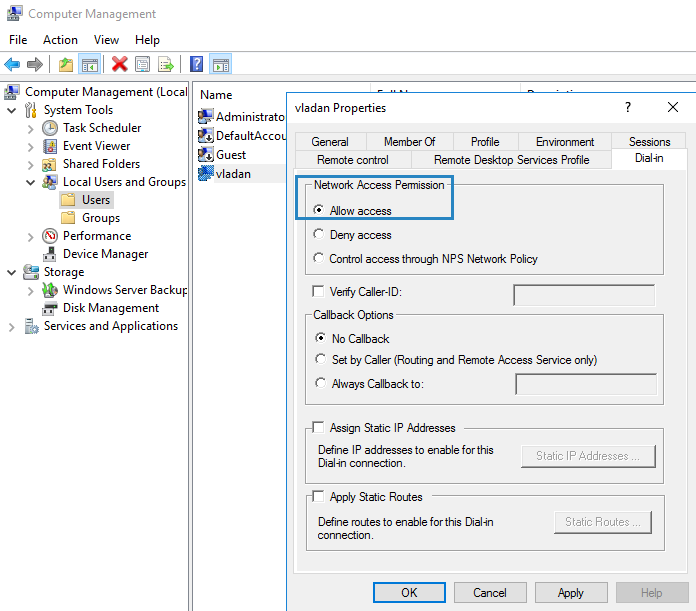

Next Step – Allow some users to connect to your newly configured VPN server

Usually this kind of small environment can be used for system administrators requiring access to remotely installed server, or for a small group of users within an organization. Depending on the architecture, the server can be part of a Microsoft Domain and have a central management of users through an Active Directory (AD) or it can be a standalone server which is just outside of any domain.

For the sake of simplicity, we consider this case, but in both cases, you’ll need to configure at least one user to access through the VPN and we’ll show you how.

So if you’re in “Workgroup” environment you can use a Computer Management Console (MMC), and if you’re in a domain environment this can be done in the user properties of an Active Directory user.

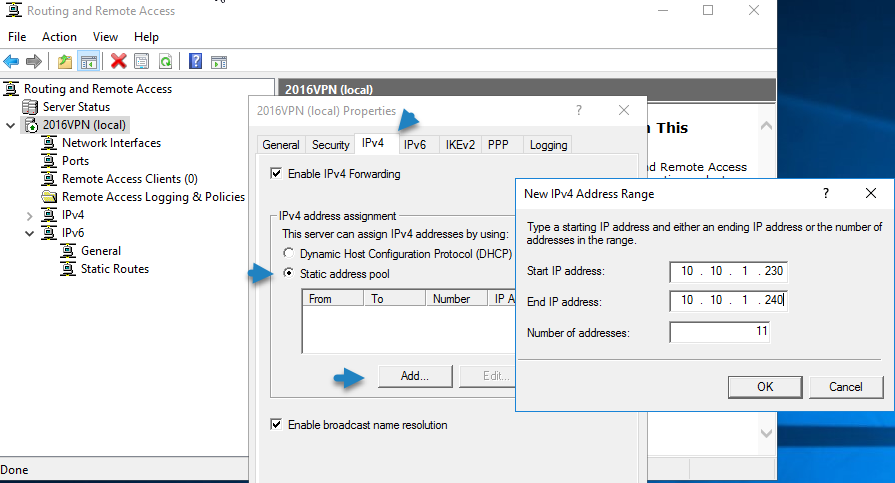

Usually, there is a DHCP server within a company environment. If that’s not the case, you’ll have to add a static address pool.

You can find the settings in the properties of your VPN server, where you can click on the IPv4 tab and enable and configure the Static address pool. Make sure to use the same subnet as your static address of your server.

Well, this is about.

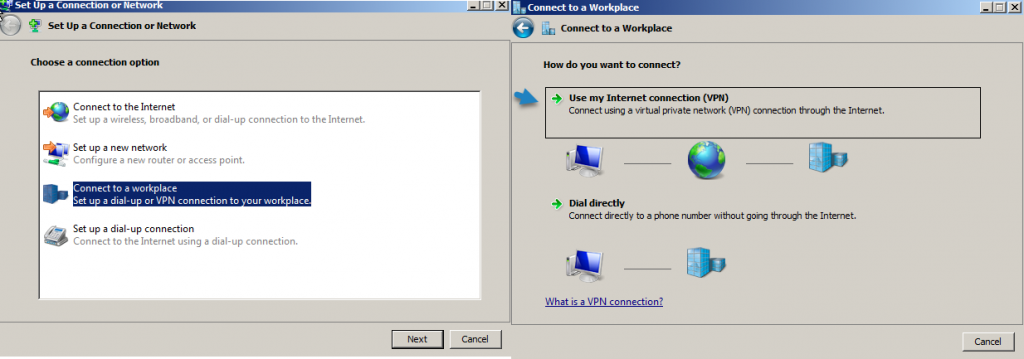

From the client’s perspective. The client has to configure a VPN connection from the client’s end. So, depending on the Operating system the client is using, the setup might differ.

But basically, you’ll should set up new VPN connection.

And then

This will create a new connection within the network connection window there.

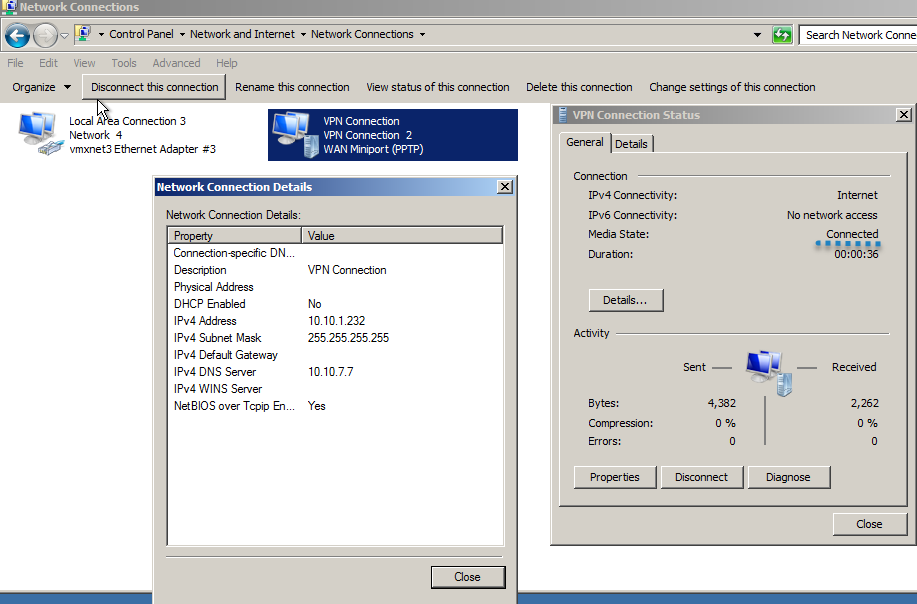

To finally get this screen after connecting and entering your password.

Настройка службы шлюза служб терминалов

Служба «Шлюз TS (служб удаленных рабочих столов)» Windows Server 2016 разрешает сторонним пользователям реализовывать удаленное подключение к терминальным серверам и другим машинам частной сети с активированным протоколом удаленного рабочего стола. Служба обеспечивает RDP безопасность подключений за счет использования протокола HTTPS/SSL, что позволяет не заниматься настройкой VPN для шифрования трафика.

Служба позволяет контролировать доступ к машинам, устанавливая правила авторизации и требования к удаленным пользователям. Администратор сможет контролировать пользователей, которые могут подключаться к внутренним сетевым ресурсам, сетевые ресурсы, к которым могут подключаться пользователи, определять, должны ли клиентские компьютеры быть членами групп Active Directory и др.

Порядок действий для установки службы «Шлюз ТS»:

- Откройте Диспетчер серверов и на главной его странице нажмите ссылку Добавить роли и компоненты

- Нажмите Далее, а затем выберите Установка ролей или компонентов.

- Выберите ваш сервер из пула серверов

- Выберите Службы удаленных рабочих столов и нажмите Далее несколько раз, пока не достигнете страницы Выбор служб ролей

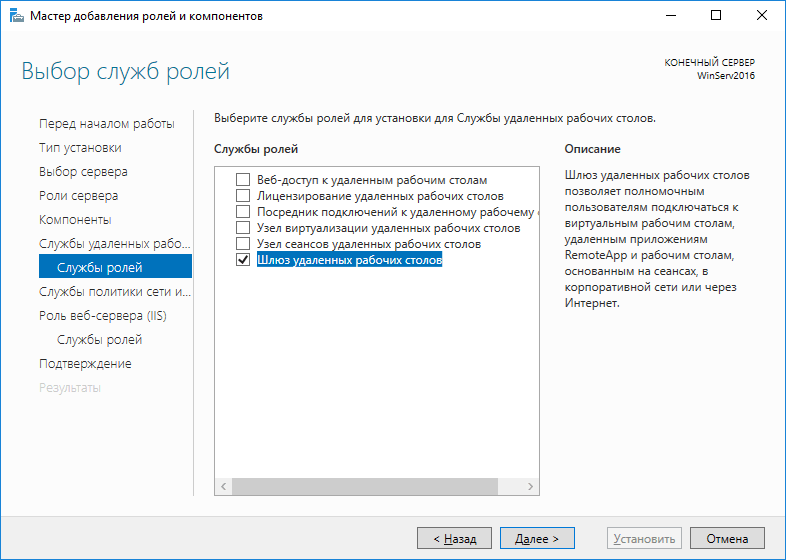

- Выберите службы ролей Шлюз удаленных рабочих столов (рис. 7)

- Нажмите кнопку Добавить компоненты

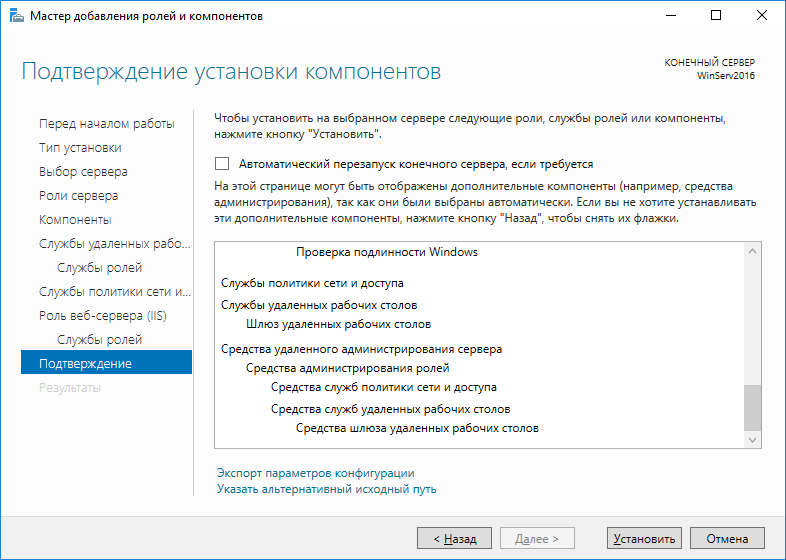

- Нажимайте Далее для завершения процедуры установки. Когда все будет готово для установки выбранных компонентов, нажмите кнопку Установить (рис. 8).

Рис. 7. Установка службы ролей

Рис. 8. Все готово для установки

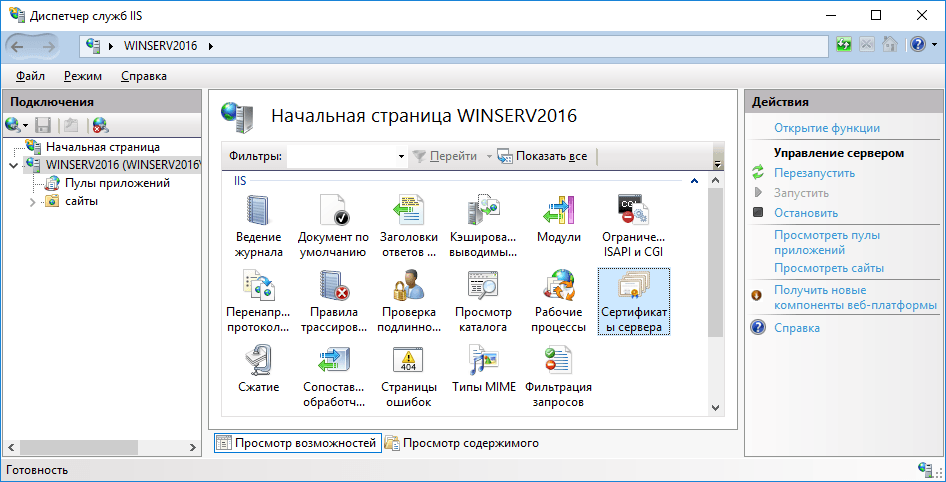

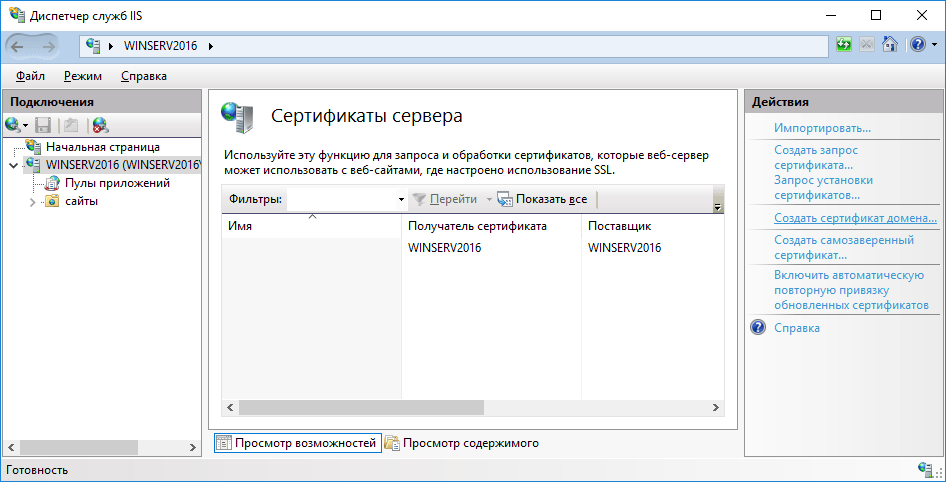

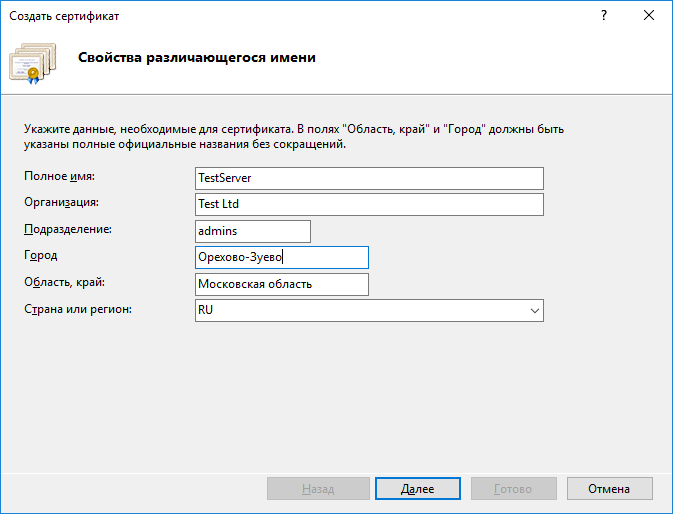

Далее нужно создать сертификат для шлюза служб удаленных рабочих столов. Запустите Диспетчер служб IIS, выберите пункт Сертификаты сервера. На панели справа выберите Создать сертификат домена. Введите необходимые сведения (рис. 11).

Рис. 9. Диспетчер служб IIS

Рис. 10. Выберите Создать сертификат домена

Рис. 11. Информация о сертификате

Далее нужно выбрать центр сертификации, который подпишет сертификат, и нажать кнопку Готово. Сертификат появится в списке сертификатов.

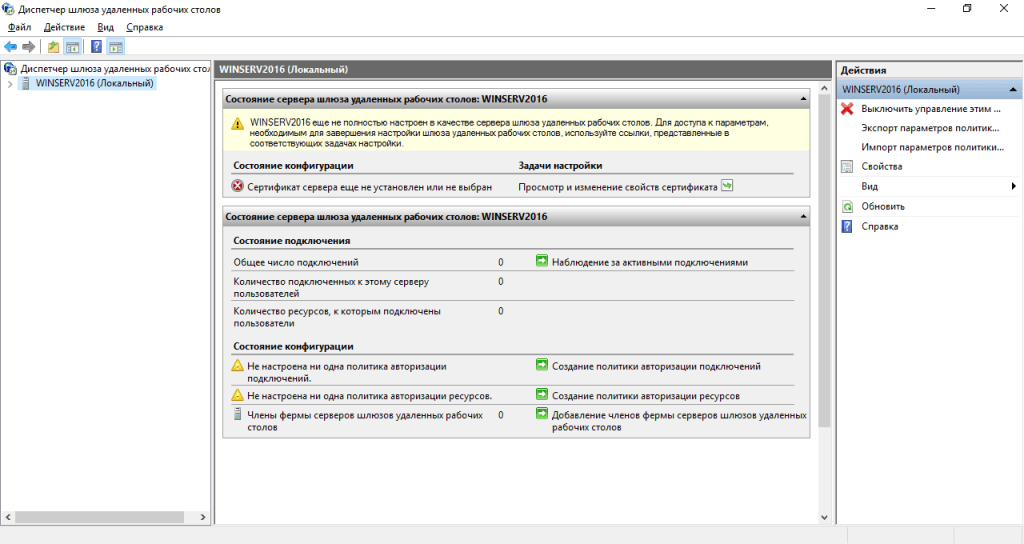

Следующий шаг — настройка шлюза TS на использование сертификата. Вернитесь к Диспетчеру серверов и, используя меню Средства, запустите Диспетчер шлюза удаленных рабочих столов

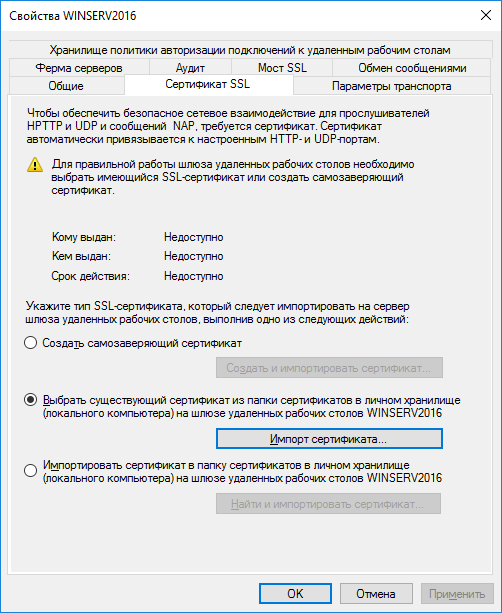

Обратите внимание, что есть одна ошибка — Сертификат сервера еще не установлен или не выбран. Собственно, все, что остается сделать — нажать ссылку рядом Просмотр и изменение свойств сертификата и выбрать ранее созданный сертификат, нажав кнопку Импорт сертификата (рис. 13)

В этом окне также можно создать самозаверяющийся сертификат.

Рис. 12. Диспетчер шлюза удаленных рабочих столов

Рис. 13. Выбор сертификата SSL

Настройка подключения Windows XP

Процесс установки соединения почти не отличается от версии в Windows 7.

- Вначале нужно перейти в раздел сетевых подключений, для этого необходимо выполнить такую последовательность: «Панель управления» — «Сеть» — «Подключения к Интернету» — «Сетевые подключения».

- В этом разделе нужно запустить «Мастер новых подключений». В его окне нужно отметить пункт «Подключиться к сети на рабочем месте», после этого нажмите «Далее».

- В новом окне отметьте пункт с «Подключением к виртуальной частной сети» через Интернет.

- Теперь нужно ввести имя для виртуальной сети, сюда можете вписывать любое название.

- В Windows XP поддерживалась функция предварительного подключения через телефонный номер. Здесь нужно отметить галочку с отменной предварительного подключения.

- Предпоследним пунктом нужно ввести адрес VPN-сервера и дать согласие на создание подключения.

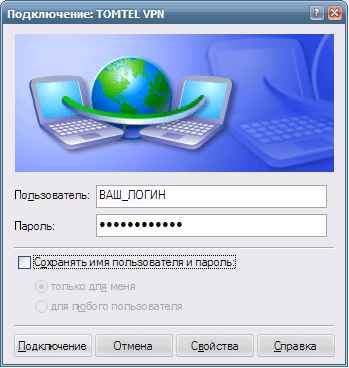

Теперь подключение можно производить через меню сетей. Нужно лишь ввести пользователя и пароль для входа.

Рекомендуется, в заключение, провести такую же настройку свойств подключения, как на Windows 7.

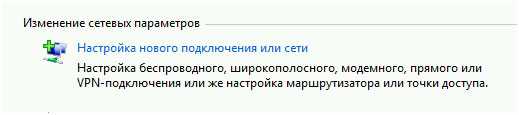

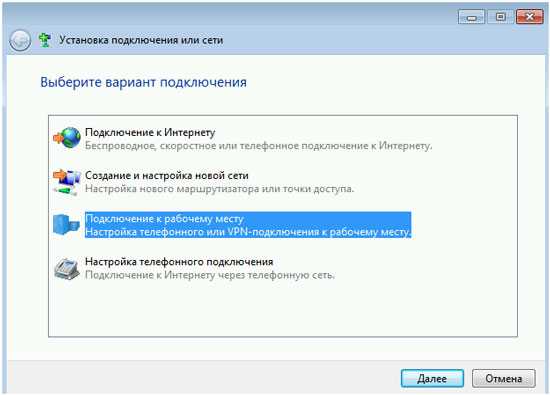

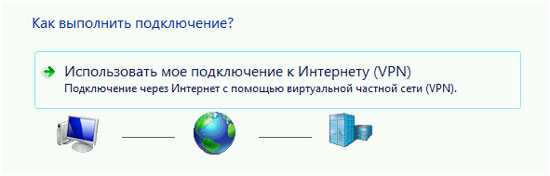

Настройка VPN соединения для Windows

Теперь необходимо настроить пользовательскую машину для подключения к серверу через VPN

Пуск — Панель управления — Сеть интернет — Просмотр состояния сети и задач

Выбираем мастера подключения к сети

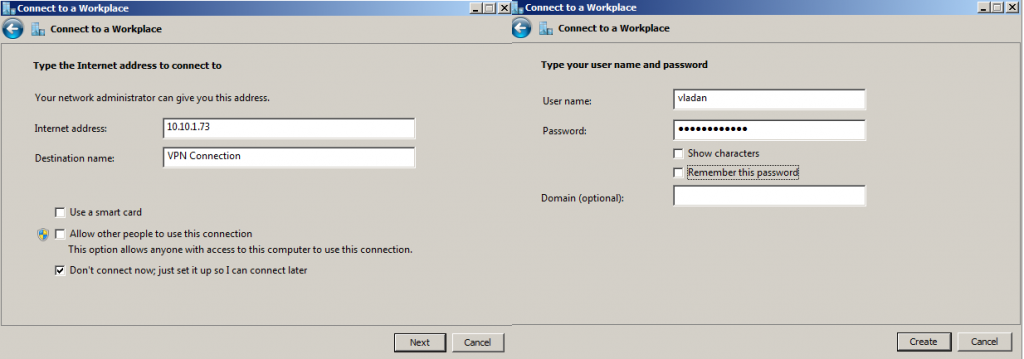

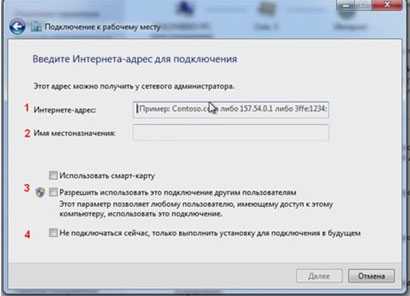

Узазываем

- Имя VPN Сервера

- Имя можно указать любое

- Галочку поставить необходим с правами администратора

- Галочку поставить

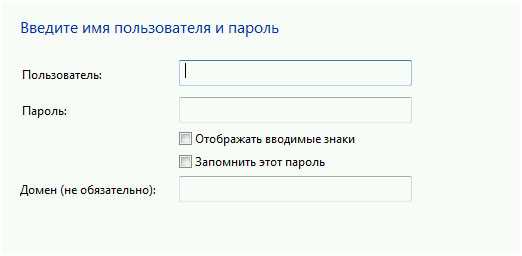

Указываем доменные учётные записи пользователя под которым хотим подключиться.

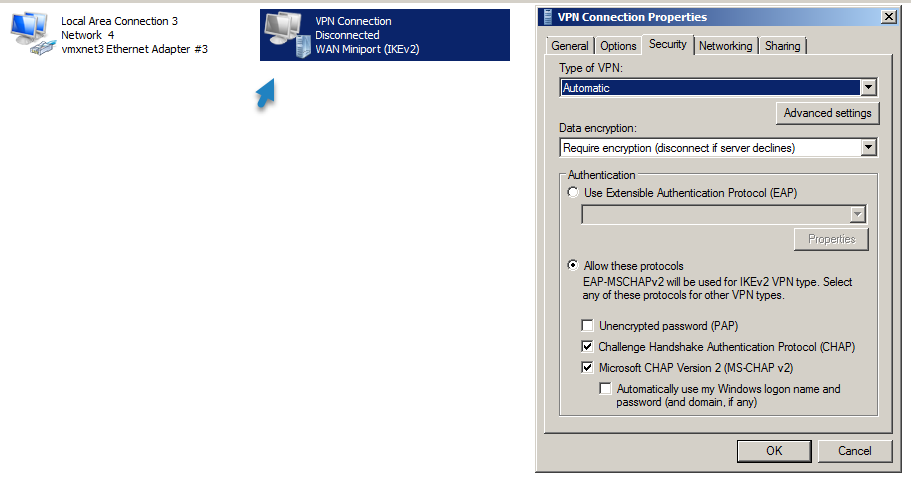

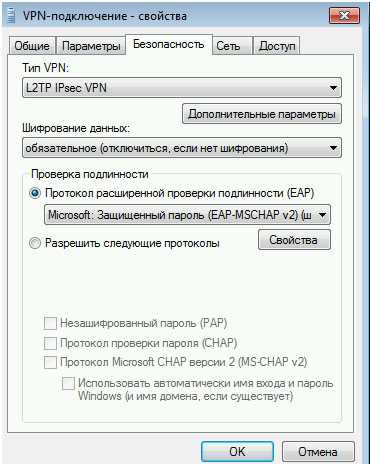

После подключения зайдем в свойства VPN соединения.

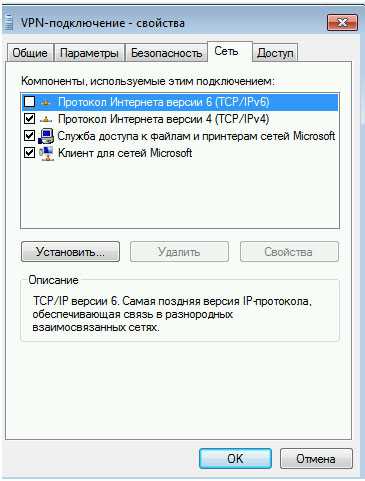

Убираем поддержку VPN v6

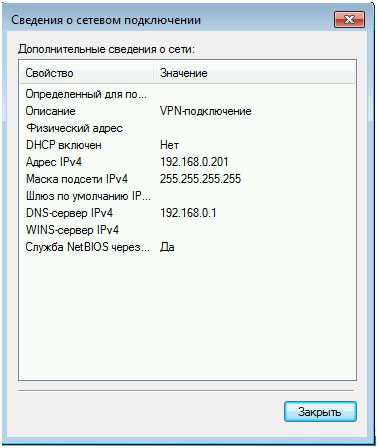

Проверяем настройки VPN совпадают ли они с нашими настройками

Теперь мы видим, что настройка прошла успешно и можно пользоваться ресурсами локальной сети, к которой подключились через VPN соединение!!!

Севостьянов Антон

- Посмотреть профиль

- (Registered Users)

1 Album

14 Друзья

группы

Events

Pages

Мои подписки

Стать читателем

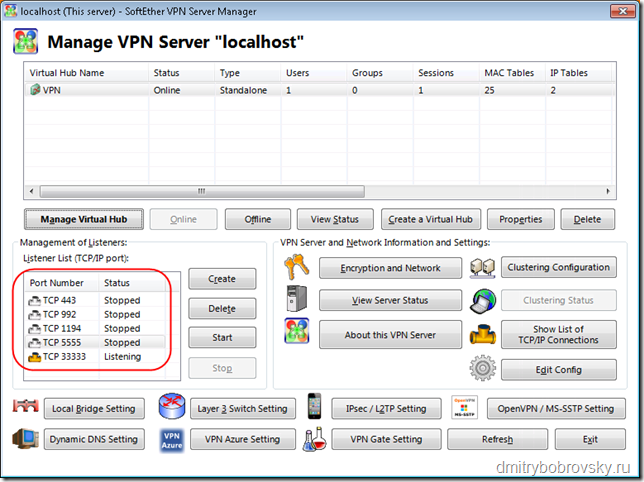

Настройка SoftEther VPN Server

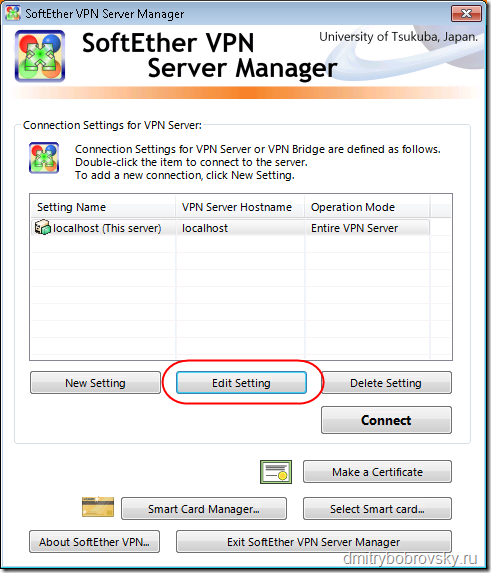

SoftEther VPN Server Manager всегда можно запустить Start – All Programs — SoftEther VPN Server — SoftEther VPN Server Manager.

При старте у вас отобразиться список соединений с SoftEther VPN Server серверами. Здесь можно создавать новые соединения или менять параметры уже существующих соединений. Для этого нужно выбрать конкретное соединение (в данном примере оно одно) и нажать Edit Setting.

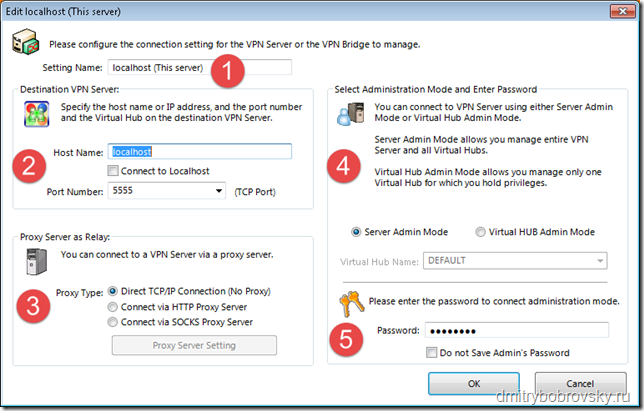

Здесь можно задать настройки для конкретного соединения.

1. Название соединения

2. Имя сервера где установлен SoftEther VPN Server или его ip-адрес + порт.

3. Прямое соединение с сервером или через прокси.

4. Это соединение с сервером или хабом. В этой статье рассматривается одиночный сервер, поэтому – Server Admin Mode.

5. Можно сохранить пароль чтобы его не задавать каждый раз. Это пароль для администрирования сервера.

Соединиться с сервером. Для этого на основном экране SoftEther VPN Server Manager нажать Connect. При первом соединении, запуститься мастер, который поможет настроить сервер VPN.

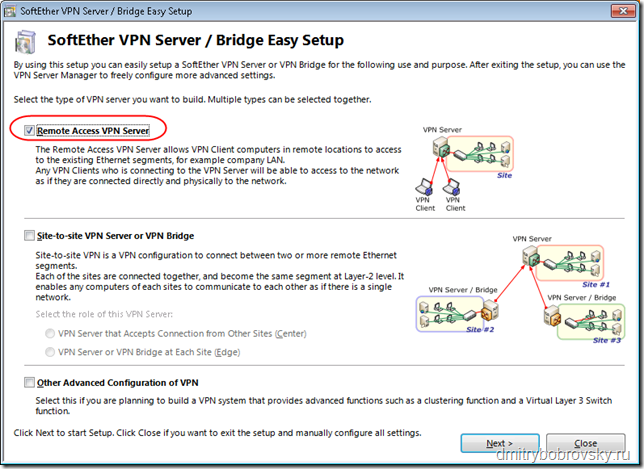

Выбрать Remote Access VPN Server.

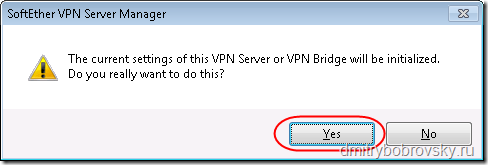

Далее запрашивается подтверждение нашего выбора. Нажать – Yes.

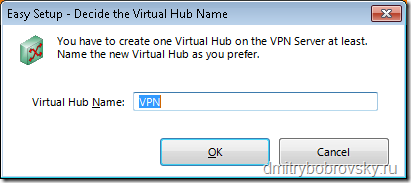

Здесь вводиться имя виртуального хаба (это как-будто железка к которой все присоединяются). Оставить всё как есть.

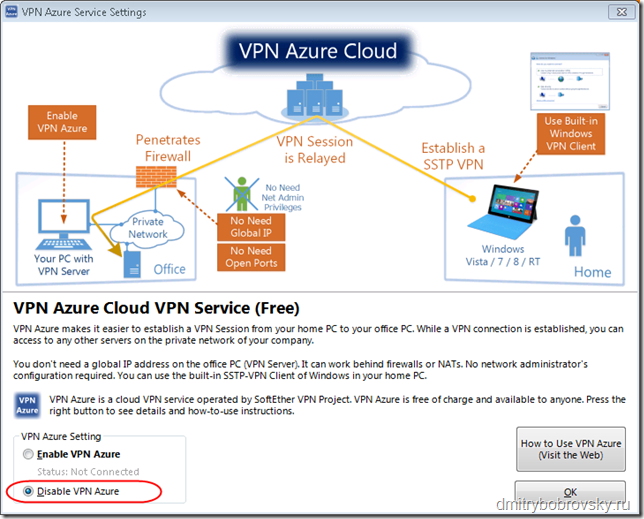

Можно настроить соединение с Azure Cloud. В этой статье это не рассматривается, поэтому выбрать Disable VPN Azure.

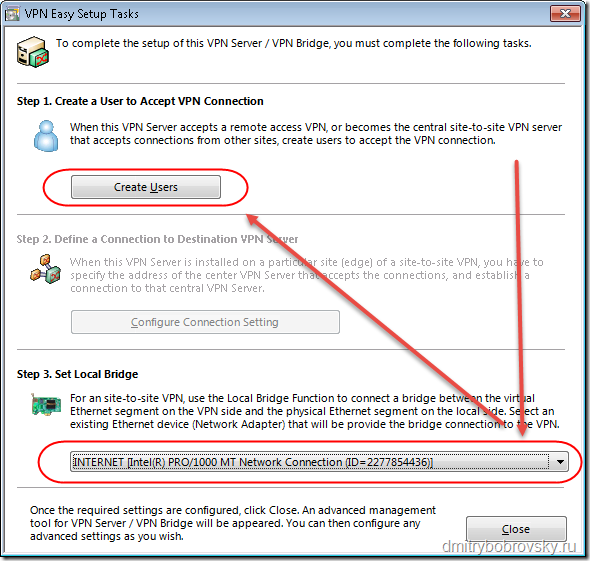

Далее появляется еще одни мастер VPN Easy Setup Tasks.

Выбрать в пункте 3 сетевую карту на сервере, которая смотрит в интернет.

Также необходимо создать пользователя под которым все будут соединяться с VPN сервером. Можно одного на всех или для каждого своего.

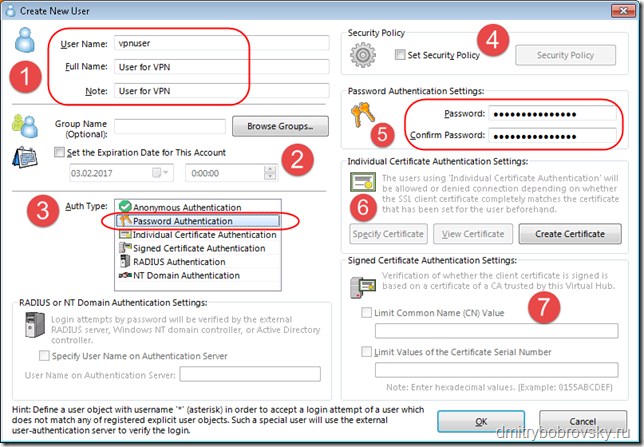

Для создания пользователя нажать Create User. На рисунке выделены поля для создания пользователя с аутентификацией по паролю.

1. Ввести имя пользователя

2. Можно установить группу для пользователя и дату истечения этой учётной записи (т.е. доступ кому-то можно предоставлять на некоторое время).

3. Выбрать тип аутентификации – Password Authentication.

4. Для пользователя можно регулировать конкретные разрешения.

5. Задать пароль пользователю.

6. Можно управлять индивидуальным сертификатом для аутентификации для конкретного пользователя.

7. Настройки для подписанного сертификата.

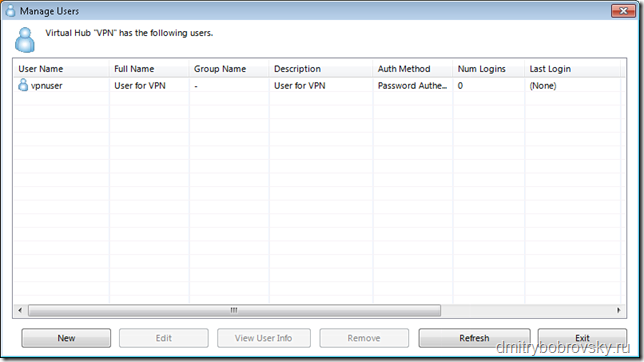

Далее появиться форма Manage Users где можно создать еще пользователей. Если это не нужно – нажать Exit.

Выйти из формы VPN Easy Setup Tasks — нажать Close.

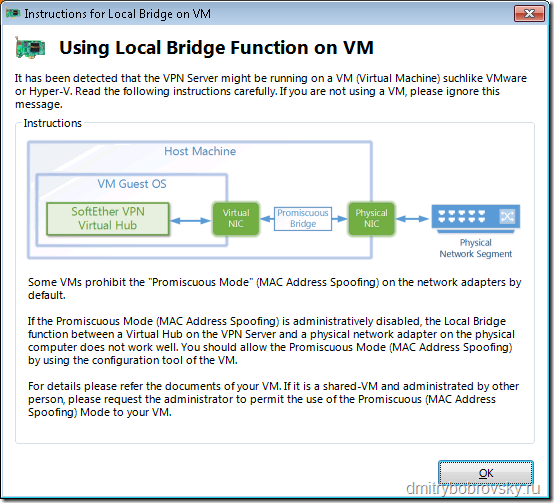

Если вы устанавливаете SoftEther VPN Server на виртуальный сервер, может появиться следующее окно. В котором предупреждается что нужно убедиться что для этой виртуальной машины Promiscuous Mode включен и не запрещён. Если это не так – его нужно включить и разрешить.

Всё сервер готов к работе и теперь при соединений с сервером через SoftEther VPN Server Manager вы будете видеть вот такое окно.

Если вы меняете порты через которые соединяться пользователи – откройте эти порты в любом firewall которые у вас есть между клиентом и сервером. В firewall операционной системы Windows при установке SoftEther VPN Server Manager автоматически создаётся правило для C:\Program Files\SoftEther VPN Server\vpnserver_x64.exe.