Развертывание VPN-шлюза Azure

В содержании портала Azure щелкните Создать ресурс и найдите шлюз виртуальной сети

Шлюз виртуальной сети должен располагаться в той же подписке, том же регионе Azure и той же группе ресурсов, что и виртуальная сеть, развернутая на предыдущем шаге (обратите внимание, что группа ресурсов выбирается автоматически при выборе виртуальной сети)

В рамках развертывания VPN-шлюза Azure необходимо заполнить следующие поля:

- Имя: имя ресурса Azure для VPN-шлюза. Этим именем может быть любое имя, которое можно использовать для управления.

- Регион: регион, в котором будет развернут VPN-шлюз.

- Тип шлюза: в рамках развертывания VPN «сеть — сеть» необходимо выбрать VPN.

- Тип VPN: в зависимости от VPN-устройства можно выбрать вариант На основе маршрута* или На основе политики. Виртуальные частные сети на основе маршрутов поддерживают IKEv2, тогда как виртуальные частные сети на основе политик поддерживают только IKEv1. Дополнительные сведения о двух типах VPN-шлюзов см. в разделе .

- SKU: номер SKU определяет количество разрешенных туннелей «сеть — сеть» и требуемую производительность VPN. Чтобы выбрать соответствующий номер SKU для своего варианта использования, просмотрите список . При необходимости номер SKU VPN-шлюза можно изменить позже.

- Виртуальная сеть: виртуальная сеть, созданная на предыдущем этапе.

- Общедоступный IP-адрес: IP-адрес VPN-шлюза, который будет доступен из Интернета. Скорее всего, потребуется создать IP-адрес, но при необходимости можно также использовать имеющийся неиспользуемый IP-адрес. Если щелкнуть раздел Создать, в той же группе ресурсов, что и VPN-шлюз, будет создан ресурс Azure с IP-адресом, а общедоступный IP-адрес будет именем только что созданного IP-адреса. Если выбрать Использовать существующие, необходимо выбрать имеющийся неиспользуемый IP-адрес.

- Включить режим «активный — активный». Параметр Включено следует использовать, только если вы настраиваете конфигурацию шлюза в режиме «активный — активный». В противном случае следует выбрать параметр Отключено. Дополнительные сведения о режиме «активный — активный» см. в статье Highly available cross-premises and VNet-to-VNet connectivity (Настройка высокодоступных подключений: распределенных и между виртуальными сетями).

- Настроить ASN BGP: параметр Включено следует использовать, только если этот параметр требуется для конфигурации. Дополнительные сведения об этом параметре см. в статье About BGP with Azure VPN Gateway (Использования BGP с VPN-шлюзами Azure).

Щелкните Просмотр и создание для создания VPN-шлюза. Полное создание и развертывание VPN-шлюза может занять до 45 минут.

Создание шлюза локальной сети для локального шлюза

Шлюз локальной сети — это ресурс Azure, который представляет локальное сетевое устройство. В содержании портала Azure щелкните Создать ресурс и найдите шлюз локальной сети. Шлюз локальной сети — это ресурс Azure, который будет развернут вместе с учетной записью хранения, виртуальной сетью и VPN-шлюзом, но не обязательно должен находиться в той же группе ресурсов или подписке, что и учетная запись хранения.

В рамках развертывания ресурса шлюза локальной сети необходимо заполнить следующие поля:

- Имя: имя ресурса Azure для шлюза локальной сети. Этим именем может быть любое имя, которое можно использовать для управления.

- IP-адрес: общедоступный IP-адрес локального шлюза.

- Диапазон адресов: диапазон адресов для сети, которую представляет этот шлюз локальной сети. Можно добавить несколько диапазонов адресного пространства, но убедитесь, что указанные диапазоны не перекрывают диапазоны других сетей, к которым необходимо подключиться.

- Настроить параметры BGP: настройте параметры BGP, только если это требуется для конфигурации. Дополнительные сведения об этом параметре см. в статье About BGP with Azure VPN Gateway (Использования BGP с VPN-шлюзами Azure).

- Подписка: нужная подписка. Это не обязательно должна быть подписка, используемая для VPN-шлюза или учетной записи хранения.

- Группа ресурсов: нужная группа ресурсов. Это не обязательно должна быть группа ресурсов, используемая для VPN-шлюза или учетной записи хранения.

- Расположение: регион Azure, в котором следует создать ресурс шлюза локальной сети. Он должен соответствовать региону, выбранному для VPN-шлюза и учетной записи хранения.

Нажмите кнопку Создать, чтобы создать ресурс шлюза локальной сети.

Configure settings for VPN clients

To connect to the virtual network gateway using P2S, each computer uses the VPN client that is natively installed as a part of the operating system. For example, when you go to VPN settings on your Windows computer, you can add VPN connections without installing a separate VPN client. You configure each VPN client by using a client configuration package. The client configuration package contains settings that are specific to the VPN gateway that you created.

For steps to generate and install VPN client configuration files, see Create and install VPN client configuration files for Azure certificate authentication P2S configurations.

To add or remove trusted root certificates

You can add and remove trusted root certificates from Azure. When you remove a root certificate, clients that have a certificate generated from that root won’t be able to authenticate, and thus will not be able to connect. If you want a client to authenticate and connect, you need to install a new client certificate generated from a root certificate that is trusted (uploaded) to Azure.

You can add up to 20 trusted root certificate .cer files to Azure. For instructions, see the section .

To remove a trusted root certificate:

- Navigate to the Point-to-site configuration page for your virtual network gateway.

- In the Root certificate section of the page, locate the certificate that you want to remove.

- Select the ellipsis next to the certificate, and then select Remove.

Подключение к виртуальной машине

Эти инструкции применимы к клиентам Windows.

Вы можете подключиться к виртуальной машине, которая развернута в вашей виртуальной сети, создав подключение к удаленному рабочему столу. Лучший способ проверить, можете ли вы подключиться к своей виртуальной машине, — подключиться, используя частный IP-адрес, а не имя компьютера. Таким образом, вы проверяете, можете ли вы подключиться, а не правильно ли настроено разрешение имен.

-

Найдите частный IP-адрес. Вы можете найти частный IP-адрес виртуальной машины, просмотрев ее свойства на портале Azure или используя PowerShell.

-

Портал Azure. Найдите свою виртуальную машину на портале Azure. Просмотрите свойства виртуальной машины. Там будет указан частный IP-адрес.

-

PowerShell. Воспользуйтесь примером ниже, чтобы просмотреть список виртуальных машин и частных IP-адресов из ваших групп ресурсов. Вам не нужно изменять этот пример перед использованием.

-

-

Убедитесь, что вы подключены к виртуальной сети с помощью VPN-подключения «точка — сеть».

-

Откройте подключение к удаленному рабочему столу. Для этого введите «RDP» или «подключение к удаленному рабочему столу» в поле поиска на панели задач, а затем выберите подключение к удаленному рабочему столу. Вы также можете открыть подключение к удаленному рабочему столу с помощью команды mstsc в PowerShell.

-

В сеансе подключения к удаленному рабочему столу введите частный IP-адрес виртуальной машины. Щелкните «Показать параметры», чтобы настроить дополнительные параметры, а затем подключитесь.

Устранение неполадок с подключением

Если возникают проблемы при подключении к виртуальной машине через VPN-подключение, проверьте следующее.

-

Убедитесь, что вы используете активное VPN-подключение.

-

Убедитесь, что подключаетесь к частному IP-адресу виртуальной машины.

-

Если вы можете подключиться к виртуальной машине с помощью частного IP-адреса, но не имени компьютера, проверьте, правильно ли настроено имя DNS. Дополнительные сведения о том, как работает разрешение имен для виртуальных машин, см. в статье Разрешение имен для ВМ и экземпляров ролей.

-

Дополнительные сведения о подключениях RDP см. в статье Устранение неполадок с подключением к виртуальной машине Azure через удаленный рабочий стол.

-

Убедитесь, что пакет конфигурации VPN-клиента был создан после IP-адресов DNS-сервера, заданных для виртуальной сети. Если вы обновили IP-адреса DNS-сервера, создайте и установите новый пакет конфигурации VPN-клиента.

-

Используйте ipconfig, чтобы проверить IPv4-адрес, назначенный Ethernet-адаптеру на компьютере, с которого выполняется подключение. Если IP-адрес находится в диапазоне адресов виртуальной сети, к которой выполняется подключение, или в диапазоне адресов VPNClientAddressPool, адресное пространство перекрывается. В таком случае сетевой трафик не достигает Azure и остается в локальной сети.

Settings and requirements

Requirements

Point-to-Site certificate authentication connections require the following items. There are steps in this article that will help you create them.

- A Dynamic VPN gateway.

- The public key (.cer file) for a root certificate, which is uploaded to Azure. This key is considered a trusted certificate and is used for authentication.

- A client certificate generated from the root certificate, and installed on each client computer that will connect. This certificate is used for client authentication.

- A VPN client configuration package must be generated and installed on every client computer that connects. The client configuration package configures the native VPN client that’s already on the operating system with the necessary information to connect to the VNet.

Point-to-Site connections don’t require a VPN device or an on-premises public-facing IP address. The VPN connection is created over SSTP (Secure Socket Tunneling Protocol). On the server side, we support SSTP versions 1.0, 1.1, and 1.2. The client decides which version to use. For Windows 8.1 and above, SSTP uses 1.2 by default.

For more information, see About Point-to-Site connections and the .

Example settings

Use the following values to create a test environment, or refer to these values to better understand the examples in this article:

- Resource Group: TestRG

- VNet Name: VNet1

- Address space: 192.168.0.0/16 For this example, we use only one address space. You can have more than one address space for your VNet.

- Subnet name: FrontEnd

- Subnet address range: 192.168.1.0/24

- GatewaySubnet: 10.11.255.0/27

- Region: (US) East US

- Client address space: 172.16.201.0/24 VPN clients that connect to the VNet by using this Point-to-Site connection receive an IP address from the specified pool.

- Connection type: Select Point-to-site.

- GatewaySubnet Address range (CIDR block): 192.168.200.0/24

Before you begin, verify that you have an Azure subscription. If you don’t already have an Azure subscription, you can activate your MSDN subscriber benefits or sign up for a free account.

Настройка фильтров маршрута

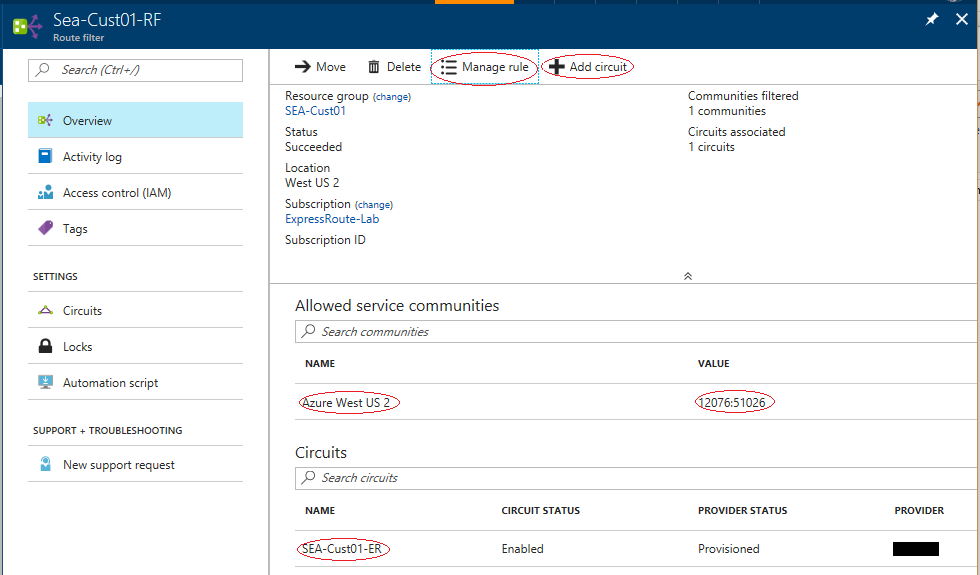

Фильтр маршрутов позволяет вам идентифицировать службы, которые можно использовать через пиринг Майкрософт по каналу ExpressRoute. Это фактически список разрешений для всех значений сообщества BGP.

В этом примере развертывание выполнено только в регионе Azure Западная часть США 2. Добавляется правило фильтра маршрута, чтобы разрешить объявление только региональных префиксов Azure Западная часть США 2, которое имеет значение сообщества BGP 12076:51026. Укажите региональные префиксы, которые хотите разрешить, выбрав правило управления.

В пределах фильтра маршрутов вам также необходимо выбрать каналы ExpressRoute, для которых применяется фильтр. Вы можете выбрать каналы ExpressRoute, щелкнув Добавить цепь. На предыдущем рисунке фильтр маршрутов связан с примером канала ExpressRoute.

2.1 Настройка фильтра маршрутов

Создайте фильтр маршрутов. Инструкции см. в статье Configure route filters for Microsoft peering: Azure portal (Настройка фильтров маршрутов для пиринга Майкрософт с помощью портала Azure).

2.2 Проверка маршрутов BGP

Создав пиринг Майкрософт через канал ExpressRoute и связав с ним фильтр маршрутов, вы можете проверить маршруты BGP, полученные от маршрутизаторов MSEE на устройствах PE, которые устанавливают пиринг с этими маршрутизаторами. Команда проверки может измениться в зависимости от операционной системы ваших устройств PE.

Примеры Cisco

В этом примере используется команда Cisco IOS-XE. В этом примере для изоляции пирингового трафика используется экземпляр виртуальной маршрутизации и перенаправления (VRF).

В следующих неполных выходных данных показано, что 68 префиксов были получены от соседнего узла *.243.229.34 с ASN 12076 (MSEE):

Чтобы просмотреть список префиксов, полученных от соседнего узла, используйте следующий пример:

Чтобы подтвердить получение правильного набора префиксов, вы можете использовать перекрестную проверку. В следующих выходных данных команды Azure PowerShell показаны префиксы, объявляемые с помощью пиринга Майкрософт для каждой службы и региона Azure:

Настройка доступа к локальной сети для VPN-клиентов или клиента AnyConnect Secure Mobility Client

Выполните следующие действия, чтобы разрешить клиентам Cisco VPN или Cisco AnyConnect Secure Mobility доступ к их локальной сети при наличии подключения к устройству ASA:

- или

Настройка ASA через ASDM

Выполните следующие действия в ASDM, чтобы разрешить клиентам VPN доступ к локальной сети при наличии подключения к устройству ASA:

- Выберите Configuration> Remote Access VPN> Network (Client) Access> Group Policy (Конфигурация > VPN для удаленного доступа > Доступ к сети (клиент) > Групповая политика) и выберите групповую политику, в которой следует включить доступ к локальной сети. Затем нажмите Edit (Редактировать).

- Перейдите в меню Advanced > Split Tunneling (Дополнительно > Разделенное туннелирование).

- Снимите флажок Inherit (Наследовать) для политики и выберите Exclude Network List Below (Исключить список сетей ниже).

- Снимите флажок Inherit (Наследовать) для списка сетей и затем нажмите Manage (Управление), чтобы запустить диспетчер списков контроля доступа (ACL Manager).

- В приложении ACL Manager, последовательно выберите Add > Add ACL…, чтобы создать новый список доступа.

- Укажите имя ACL и нажмите кнопку OK.

- После создания списка ACL выберите Добавить > Добавить ACE…, чтобы добавить элемент контроля доступа (ACE).

- Определите элемент контроля доступа, соответствующий локальной сети клиента.

- Выберите Permit (Разрешить).

- Выберите IP-адрес 0.0.0.0

- Выберите маску подсети /32.

- Введите описание (необязательно).

- Нажмите кнопку ОК.

- Нажмите кнопку OK, чтобы завершить работу с приложением ACL Manager.

- Убедитесь, что только что созданный список контроля доступа выбран для списка сетей разделенных туннелей.

- Нажмите кнопку OK, чтобы вернуться к настройке групповой политики.

- Нажмите кнопку Apply и затем (если потребуется) Send, чтобы отправить эти команды в модуль ASA.

Настройка ASA через интерфейс командной строки

Разрешить VPN-клиентам доступ к локальной сети при наличии подключения к ASA можно не только при помощи ASDM, но и посредством интерфейса командной строки устройства ASA:

Переход в режим конфигурирования.ciscoasa>enablePassword:ciscoasa#configure terminalciscoasa(config)#

Создайте список контроля доступа, чтобы разрешить доступ к локальной сети.ciscoasa(config)#access-list Local_LAN_Access remark Client Local LAN Accessciscoasa(config)#access-list Local_LAN_Access standard permit host 0.0.0.0

Внимание. : Из-за различий в синтаксисе списка контроля доступа в версиях 8.x и 9.x программного обеспечения ASA этот список контроля доступа стал некорректным, и администраторы будут получать следующее сообщение об ошибке при попытке его настройки:rtpvpnoutbound6(config)# access-list test standard permit host 0.0.0.0Ошибка: недопустимый IP-адресМожно использовать только следующую команду:rtpvpnoutbound6(config)# access-list test standard permit any4 Это известная неполадка, для обхода которой был создан идентификатор ошибки Cisco CSCut3131. Выполните обновление до версии, в которой исправлена эта ошибка, чтобы иметь возможность настроить доступ к локальной сети. Перейдите в режим настройки для групповой политики, которую необходимо изменить.ciscoasa(config)#group-policy hillvalleyvpn attributesciscoasa(config-group-policy)#

Укажите политику раздельных туннелей. В данном случае используется политика excludespecified.ciscoasa(config-group-policy)#split-tunnel-policy excludespecified

Укажите список доступа к разделенным туннелям. В данном случае используется список Local_LAN_Access.ciscoasa(config-group-policy)#split-tunnel-network-list value Local_LAN_Access

Введите следующую команду:ciscoasa(config)#tunnel-group hillvalleyvpn general-attributes

Привяжите групповую политику к туннельной группеciscoasa(config-tunnel-ipsec)# default-group-policy hillvalleyvpn

Выйдите из обоих режимов конфигурирования.ciscoasa(config-group-policy)#exitciscoasa(config)#exitciscoasa#

Сохраните конфигурацию в энергонезависимой памяти (NVRAM) и нажмите клавишу ВВОД, когда будет предложено указать имя файла источника. ciscoasa#copy running-config startup-configSource filename ?Cryptochecksum: 93bb3217 0f60bfa4 c36bbb29 75cf714a3847 bytes copied in 3.470 secs (1282 bytes/sec)ciscoasa#

Вопросы масштабируемости

Вы можете достичь предела вертикального масштабирования, перейдя с SKU «Базовый» или «Стандартный» VPN-шлюза к SKU VPN «Высокопроизводительный».

Для виртуальных сетей, которые предполагают большой объем трафика VPN, рассмотрите возможность распределения различных рабочих нагрузок в отдельные небольшие виртуальные сети и настройку VPN-шлюза для каждого из них.

Виртуальную сеть можно секционировать горизонтально или вертикально. Чтобы секционировать по горизонтали, переместите некоторые экземпляры виртуальных машин из каждого уровня в подсети новой виртуальной сети. В результате каждая виртуальная сеть имеет одинаковую структуру и функциональность. Для разделения по вертикали переопределите каждый уровень, чтобы разделить функциональные возможности на разные логические области (например, обработка заказов, выставление счетов, управление учетными записями пользователей и т. д.). Затем каждую функциональную область можно поместить в отдельную виртуальную сеть.

Репликация локального Active Directory контроллера домена в виртуальной сети и реализация DNS в виртуальной сети может помочь снизить часть трафика, связанного с безопасностью и административным трафиком, передаваемым из локальной среды в облако. Дополнительные сведения см. в статье Расширение доменных служб Active Directory в Azure.

Действия по устранению неполадок

Чтобы устранить эту проблему, попробуйте сначала сбросить VPN-шлюз Azure, а также сбросить туннель в локальном VPN-устройстве. Если проблему устранить не удалось, выполните действия ниже, чтобы определить причину проблемы.

Проверьте тип VPN-шлюза Azure.

-

Перейдите на портал Azure.

-

Просмотрите тип шлюза на странице обзора VPN-шлюза.

Шаг 1. Проверка того, проверено ли локальное устройство VPN

-

Узнайте, используете ли вы . Если устройство является непроверенным VPN-устройством, может потребоваться обратиться к изготовителю устройства, чтобы узнать о возможных проблемах совместимости.

-

Убедитесь, что VPN-устройство настроено правильно. Дополнительные сведения см. на странице об .

Шаг 2. Проверка общего ключа

Сравните общий ключ от локального VPN-устройства и VPN виртуальной сети Azure, чтобы убедиться, что они совпадают.

Чтобы просмотреть общий ключ для подключения VPN Azure, используйте один из методов ниже.

Портал Azure

-

Перейдите к созданному вами подключению типа «сеть — сеть» через VPN-шлюз Azure.

-

В разделе Параметры щелкните Общий ключ.

Azure PowerShell

Примечание

В этой статье предусмотрено использование модуля Azure Az PowerShell, который является рекомендуемым модулем PowerShell для взаимодействия с Azure. Чтобы начать работу с модулем Az PowerShell, ознакомьтесь со статьей Установка Azure PowerShell. Дополнительные сведения см. в статье Перенос Azure PowerShell с AzureRM на Az.

Для модели развертывания с помощью Azure Resource Manager выполните следующую команду:

Выполните следующую команду для классической модели развертывания:

Шаг 3. Проверка IP-адресов VPN-узла

- Определение IP-адреса в объекте шлюза локальной сети в Azure должно совпадать с IP-адресом локального устройства.

- Определение IP-адреса шлюза Azure, установленное в локальном устройстве, должно совпадать с IP-адресом шлюза Azure.

Шаг 5. Проверка внешнего адреса интерфейса для локального VPN-устройства

Если IP-адрес для Интернета VPN-устройства включен в определение локальной сети в Azure, вы можете столкнуться с нерегулярными отключениями.

Шаг 6. Проверка полного соответствия подсетей (шлюзов на основе политик Azure)

- Адресные пространства виртуальной сети между виртуальной сетью Azure и локальными определениями должны полностью совпадать.

- Подсети между шлюзом локальной сети и локальными определениями должны полностью совпадать для локальной сети.

Шаг 7. Проверка работоспособности шлюза Azure

-

Перейдя по указанному URL-адресу, вы откроете проверку работоспособности.

-

Просмотрите предупреждение о сертификате.

-

Если вы получите ответ, шлюз VPN считается работоспособным. Если вы не получите ответ, шлюз может быть неработоспособным, или проблема может быть вызвана наличием группы безопасности сети (NSG) в подсети шлюза. Пример ответа приведен ниже:

Ошибка VPN-клиента: «Удаленное подключение не удалось установить из-за сбоя использованных VPN-туннелей. (Ошибка 800.)»

Решение

Обновите драйвер сетевого адаптера.

- Нажмите кнопку Пуск, введите диспетчер устройств и выберите диспетчер устройств из списка результатов. Если появится запрос на ввод или подтверждение пароля администратора, введите пароль или подтвердите его.

- В категориях Сетевые адаптеры найдите сетевой адаптер, который требуется обновить.

- Дважды щелкните имя устройства, выберите Обновить драйвер и щелкните Автоматический поиск обновленных драйверов.

- Если Windows не удастся найти новый драйвер, его можно будет найти на веб-сайте изготовителя устройства и следовать представленным инструкциям.

- Перезагрузите компьютер и повторите попытку подключения.

Создание VPN-шлюза

На этом шаге вы создадите шлюз виртуальной сети (VPN-шлюз) для своей виртуальной сети. Создание шлюза часто занимает 45 минут и более, в зависимости от выбранного SKU шлюза.

Создайте шлюз виртуальной сети, используя следующие значения:

- Имя. VNet1GW

- Регион: Восточная часть США

- Тип шлюза: Виртуальная частная сеть

- Тип VPN: на основе маршрута

- SKU: VpnGw2

- Поколение. Поколение 2

- Виртуальная сеть. VNet1

- Диапазон адресов подсети шлюза: 10.1.255.0/27

- Общедоступный IP-адрес. Создание

- Имя общедоступного IP-адреса: VNet1GWpip

-

В поле Поиск ресурсов, служб и документов (G+/) введите шлюз виртуальной сети. Найдите шлюз виртуальной сети в результатах поиска и выберите его.

-

На странице Шлюз виртуальной сети выберите + Создать. Откроется страница Создание шлюза виртуальной сети.

-

На вкладке Основные введите значения в полях Сведения о проекте и Сведения об экземпляре.

- Подписка: В раскрывающемся списке выберите нужную подписку.

- Группа ресурсов. Этот параметр заполняется автоматически при выборе виртуальной сети на этой странице.

- Имя. Назовите свой шлюз. Имя шлюза должно отличаться от имени подсети шлюза. Это имя объекта шлюза, который создается.

- Регион. Выберите регион, в котором требуется создать ресурс. Шлюз должен находиться в том же регионе, где и виртуальная сеть.

- Тип шлюза. Выберите VPN. VPN-шлюзы используют тип шлюза виртуальной сети VPN.

- Тип VPN. Выберите тип VPN, который указан для конфигурации. Для большинства конфигураций требуется тип VPN на основе маршрута.

- SKU. Выберите нужный SKU шлюза в раскрывающемся списке. Номера SKU, перечисленные в раскрывающемся списке, зависят от выбранного типа VPN. Выберите тот номер SKU, который поддерживает необходимые функции. Дополнительные сведения о номерах SKU шлюзов см. в разделе .

- Поколение. Выберите поколение, которое необходимо использовать. Дополнительные сведения см. в разделе о .

- Виртуальная сеть. В раскрывающемся списке выберите виртуальную сеть, в которую будет добавлен этот шлюз.

- Диапазон адресов подсети шлюза. Это поле отображается, только если в виртуальной сети нет подсети шлюза. Рекомендуется указать /27 или больше (/26, /25 и т. д.). Это позволяет получить достаточное количество IP-адресов для будущих изменений, например добавление шлюза ExpressRoute. Не рекомендуется создавать диапазоны с количеством единиц в маске меньше 28. Если у вас уже есть подсеть шлюза, вы можете просмотреть сведения о параметре GatewaySubnet, перейдя к своей виртуальной сети. Щелкните Подсети, чтобы посмотреть диапазон. Если вы хотите изменить диапазон, можно удалить и создать заново параметр GatewaySubnet.

-

Введите значения для общедоступного IP-адреса. Эти параметры задают объект общедоступного IP-адреса, который связывается с VPN-шлюзом. Общедоступный IP-адрес динамически назначается этому объекту при создании VPN-шлюза. Общедоступный IP-адрес изменяется только после удаления и повторного создания шлюза. При изменении размера, сбросе или других внутренних операциях обслуживания или обновления IP-адрес VPN-шлюза не изменяется.

- Общедоступный IP-адрес. Оставьте параметр Создать выбранным.

- Имя общедоступного IP-адреса. В текстовом поле укажите имя общедоступного IP-адреса.

- Назначение. VPN-шлюз поддерживает только динамическое назначение IP-адресов.

- Включить режим «активный — активный» . Параметр Включить режим » активный — активный» следует использовать только в том случае, если вы настраиваете конфигурацию шлюза в режиме «активный — активный». В противном случае оставьте для этого параметра значение Отключено.

- Не выбирайте параметр Configure BGP (Настроить BGP), кроме случаев, когда его выбор обусловлен используемой конфигурацией. Если этот параметр необходим, по умолчанию для ASN устанавливается значение 65515, которое при необходимости можно изменить.

-

Выберите Просмотр и создание, чтобы выполнить проверку.

-

Затем щелкните Создать, чтобы развернуть шлюз виртуальной частной сети.

Полное создание и развертывание шлюза может занять 45 минут или более. Состояние развертывания можно отслеживать на странице обзора шлюза. После создания шлюза вы можете просмотреть назначенный ему IP-адрес в разделе сведений о виртуальной сети на портале. Шлюз будет отображаться как подключенное устройство.

Важно!

При работе с подсетями шлюза не связывайте группу безопасности сети (NSG) с подсетью шлюза. Связывание группы безопасности сети с этой подсетью приведет к тому, что шлюз виртуальной сети (VPN-шлюз и шлюз Express Route) перестанет работать ожидаемым способом. Дополнительные сведения о группах безопасности сети см. в статье Фильтрация сетевого трафика с помощью групп безопасности сети.

Connect to a virtual machine

You can connect to a VM that is deployed to your VNet by creating a Remote Desktop Connection to your VM. The best way to initially verify that you can connect to your VM is to connect by using its private IP address, rather than computer name. That way, you are testing to see if you can connect, not whether name resolution is configured properly.

-

Locate the private IP address. You can find the private IP address of a VM by either looking at the properties for the VM in the Azure portal, or by using PowerShell.

-

Azure portal — Locate your virtual machine in the Azure portal. View the properties for the VM. The private IP address is listed.

-

PowerShell — Use the example to view a list of VMs and private IP addresses from your resource groups. You don’t need to modify this example before using it.

-

-

Verify that you are connected to your VNet using the Point-to-Site VPN connection.

-

Open Remote Desktop Connection by typing «RDP» or «Remote Desktop Connection» in the search box on the taskbar, then select Remote Desktop Connection. You can also open Remote Desktop Connection using the ‘mstsc’ command in PowerShell.

-

In Remote Desktop Connection, enter the private IP address of the VM. You can click «Show Options» to adjust additional settings, then connect.

Troubleshoot a connection

If you are having trouble connecting to a virtual machine over your VPN connection, check the following:

-

Verify that your VPN connection is successful.

-

Verify that you are connecting to the private IP address for the VM.

-

If you can connect to the VM using the private IP address, but not the computer name, verify that you have configured DNS properly. For more information about how name resolution works for VMs, see Name Resolution for VMs.

-

For more information about RDP connections, see Troubleshoot Remote Desktop connections to a VM.

Скачивание конфигурации VPN

Настройте локальное VPN-устройство с помощью файла конфигурации VPN-устройства. Основные этапы этого процесса перечислены ниже. Сведения о том, что содержит файл конфигурации, и как настроить VPN-устройство

-

Перейдите на страницу Виртуальный концентратор -> VPN (сеть-сеть) .

-

В верхней части страницы VPN (сеть-сеть) выберите действие Скачать конфигурацию VPN. Отобразится серия сообщений о том, как Azure создает учетную запись хранения в группе ресурсов «microsoft-network-«, где location обозначает расположение глобальной сети.

-

Когда создание файла завершится, вы можете скачать его, щелкнув ссылку. Сведения о содержимом файла см. в разделе этой статьи.

-

Примените конфигурацию к локальному VPN-устройству. Дополнительные сведения см. в разделе этой статьи.

-

После применения конфигурации к VPN-устройствам учетная запись хранения, созданная Azure, более не требуется. Ее можно удалить.

О файле конфигурации VPN-устройства

Файл конфигурации устройства содержит параметры, которые необходимо использовать при настройке локального VPN-устройства

При просмотре этого файла обратите внимание на следующие сведения:

-

vpnSiteConfiguration. В этом разделе указаны сведения об устройстве, настроенные как сайт, подключенный к виртуальной глобальной сети. Они содержат имя и общедоступный IP-адрес устройства филиала.

-

vpnSiteConnections. В этом разделе представлены следующие параметры:

-

Адресное пространство виртуальной сети виртуальных концентраторов.Пример:

-

Адресное пространство виртуальных сетей, подключенных к концентратору.Пример

-

IP-адреса VPN-шлюзов виртуального концентратора. Так как каждое подключение VPN-шлюза состоит из двух туннелей в конфигурации «активный — активный», в этом файле будут указаны оба IP-адреса. В данном примере вы видите Instance0 и Instance1 для каждого сайта.Пример

-

Сведения о конфигурации подключения к Vpngateway, такие как протокол BGP, общий ключ и т. д. PSK — это автоматически созданный общий ключ. Вы всегда можете изменить подключение на странице обзора для настраиваемого ключа PSK.

-

Настройка VPN-устройства

Примечание

Если вы работаете с партнерским решением Виртуальной глобальной сети, VPN-устройство будет настроено автоматически. Контроллер устройства получает файл конфигурации из Azure и применяет его к устройству, чтобы настроить подключение к Azure. Это означает, что вам не нужно вручную настраивать VPN-устройство.

Если вам нужны инструкции по настройке устройства, см. раздел . При этом учтите следующее:

-

Инструкции на странице VPN-устройств не предназначены для Виртуальной глобальной сети, но вы можете использовать значения Виртуальной глобальной сети из файла конфигурации для настройки VPN-устройства вручную.

-

Загружаемые скрипты конфигурации устройства, предназначенные для VPN-шлюза, не подходят для Виртуальной глобальной сети, так как ее конфигурация отличается.

-

Новая Виртуальная глобальная сеть поддерживает IKEv1 и IKEv2.

-

Виртуальная глобальная сеть может использовать политики VPN-устройства на основе маршрута и инструкции устройства.

Добавление учетной записи хранения в виртуальную сеть

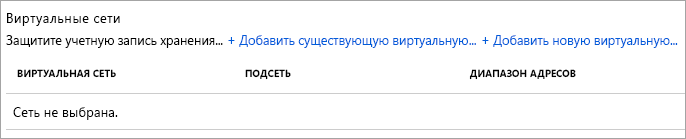

На портале Azure перейдите к учетной записи хранения, содержащей общую папку Azure, которую вы хотите подключить локально. В содержании учетной записи хранения выберите запись Брандмауэры и виртуальные сети. Если виртуальная сеть не была добавлена в учетную запись хранения при ее создании, в результирующей области должен быть установлен переключатель Разрешить доступ из для параметра Все сети.

Чтобы добавить учетную запись хранения в нужную виртуальную сеть, щелкните Выбранные сети. В подзаголовке Виртуальные сети щелкните либо + Add existing virtual network (+ Добавить существующую виртуальную сеть), либо +Add new virtual network (+ Добавить новую виртуальную сеть) в зависимости от требуемого состояния. Создание виртуальной сети приведет к созданию ресурса Azure. Новый или имеющийся ресурс виртуальной сети не обязательно должен находиться в той же группе ресурсов или подписке, что и учетная запись хранения, однако он должен находиться в том же регионе, что и учетная запись хранения, а группа ресурсов и подписка, в которые развертывается виртуальная сеть, должны соответствовать той, в которую будет развертываться ваш VPN-шлюз.

Если вы добавляете имеющуюся виртуальную сеть, вам будет предложено выбрать одну или несколько подсетей виртуальной сети, в которую должна быть добавлена учетная запись хранения. Если вы выбираете новую виртуальную сеть, создайте подсеть в процессе создания виртуальной сети, и позже вы сможете добавить дополнительные ресурсы Azure для виртуальной сети.

Если вы ранее не добавили учетную запись хранения в подписку, необходимо добавить конечную точку службы Microsoft.Storage в виртуальную сеть. Это может занять некоторое время, и пока эта операция не завершится, вы не сможете получить доступ к общим файлам Azure в этой учетной записи хранения, в том числе через VPN-подключение.